Server MCP MalwareBazaar

Collega direttamente l’intelligence sui malware nei tuoi flussi di automazione con il Server MCP MalwareBazaar—recupera campioni, metadati e caccia per tag usando un’interfaccia sicura e standardizzata.

Cosa fa il Server MCP “MalwareBazaar”?

Il Server MCP MalwareBazaar è un server Model Context Protocol (MCP) guidato da intelligenza artificiale progettato per interfacciarsi autonomamente con la piattaforma Malware Bazaar. Potenzia assistenti AI e ricercatori di cybersecurity fornendo threat intelligence in tempo reale e metadati dettagliati dei campioni di malware tramite un’interfaccia MCP standardizzata. Collegandosi a Malware Bazaar, il server abilita workflow di sviluppo che richiedono informazioni malware aggiornate, come interrogazioni sui campioni recenti, recupero di metadati dettagliati, download di campioni e recupero per tag. Questo server facilita un’integrazione fluida con risorse esterne di cybersecurity, migliorando la capacità di sviluppatori e agenti AI di automatizzare, investigare e rispondere in modo efficiente e sicuro alle minacce malware.

Elenco dei Prompt

Nessun template di prompt esplicito è elencato nel repository.

Elenco delle Risorse

Nessuna primitive MCP esplicita documentata nel repository.

Elenco degli Strumenti

- get_recent: Recupera fino a 10 dei campioni di malware più recenti da MalwareBazaar.

- get_info: Recupera metadati dettagliati su uno specifico campione di malware.

- get_file: Scarica un campione di malware da MalwareBazaar.

- get_taginfo: Recupera campioni di malware associati a uno specifico tag.

Casi d’uso di questo Server MCP

- Raccolta Threat Intelligence in tempo reale: Sviluppatori e analisti di sicurezza possono automatizzare il recupero degli ultimi campioni di malware, garantendo che i loro dati sulle minacce siano sempre aggiornati.

- Analisi dei Metadati dei Campioni: Permette ad agenti AI o analisti di ottenere informazioni dettagliate su specifici campioni di malware, supportando indagini più approfondite e triage automatizzato.

- Acquisizione di Campioni di Malware: Facilita il download sicuro e autorizzato di campioni di malware per ricerca o analisi in sandbox, semplificando i workflow di ricerca in cybersecurity.

- Caccia alle Minacce Basata su Tag: Consente la ricerca e aggregazione di campioni di malware per tag, aiutando gli analisti a concentrarsi su famiglie, campagne o comportamenti malevoli specifici.

- Integrazione con Strumenti di Automazione della Sicurezza: Può essere integrato in piattaforme SOAR (Security Orchestration, Automation, and Response) per automatizzare la risposta agli incidenti con intelligence malware aggiornata.

Come configurarlo

Windsurf

- Prerequisiti: Assicurati che Node.js e

uvsiano installati. - Crea la chiave API MalwareBazaar su abuse.ch.

- Crea il file

.envnella directory del progetto:MALWAREBAZAAR_API_KEY=<APIKEY> - Installa le dipendenze:

curl -LsSf https://astral.sh/uv/install.sh | sh cd MalwareBazaar_MCP uv init . uv venv source .venv/bin/activate uv pip install -r requirements.txt - Configura il server MCP in Windsurf:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Proteggi la chiave API: Conserva

MALWAREBAZAAR_API_KEYin.env, non nel file JSON di configurazione.

Claude

- Prerequisiti: Node.js e

uvdevono essere installati. - Ottieni la chiave API e crea

.envcome sopra. - Installa le dipendenze come sopra.

- Modifica la config MCP per Claude:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Proteggi le variabili d’ambiente come sopra.

Cursor

- Prerequisiti: Installa Node.js e

uv. - Chiave API: Ottieni e impostala in

.env. - Installa le dipendenze come sopra.

- Aggiorna la config MCP di Cursor:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Sicurezza delle variabili d’ambiente: Utilizza

.envper valori sensibili.

Cline

- Prerequisiti: Node.js e

uv. - Chiave API e

.env: come sopra. - Installa i requirements come sopra.

- Esempio di configurazione MCP:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Proteggi le chiavi API: Non salvarle nella config; usa variabili d’ambiente.

Esempio con variabili d’ambiente:

{

"mcpServers": {

"malwarebazaar": {

"description": "Malware Bazaar MCP Server",

"command": "uv",

"args": [

"--directory",

"/path/to/MalwareBazaar_MCP",

"run",

"malwarebazaar_mcp.py"

],

"env": {

"MALWAREBAZAAR_API_KEY": "${MALWAREBAZAAR_API_KEY}"

}

}

}

}

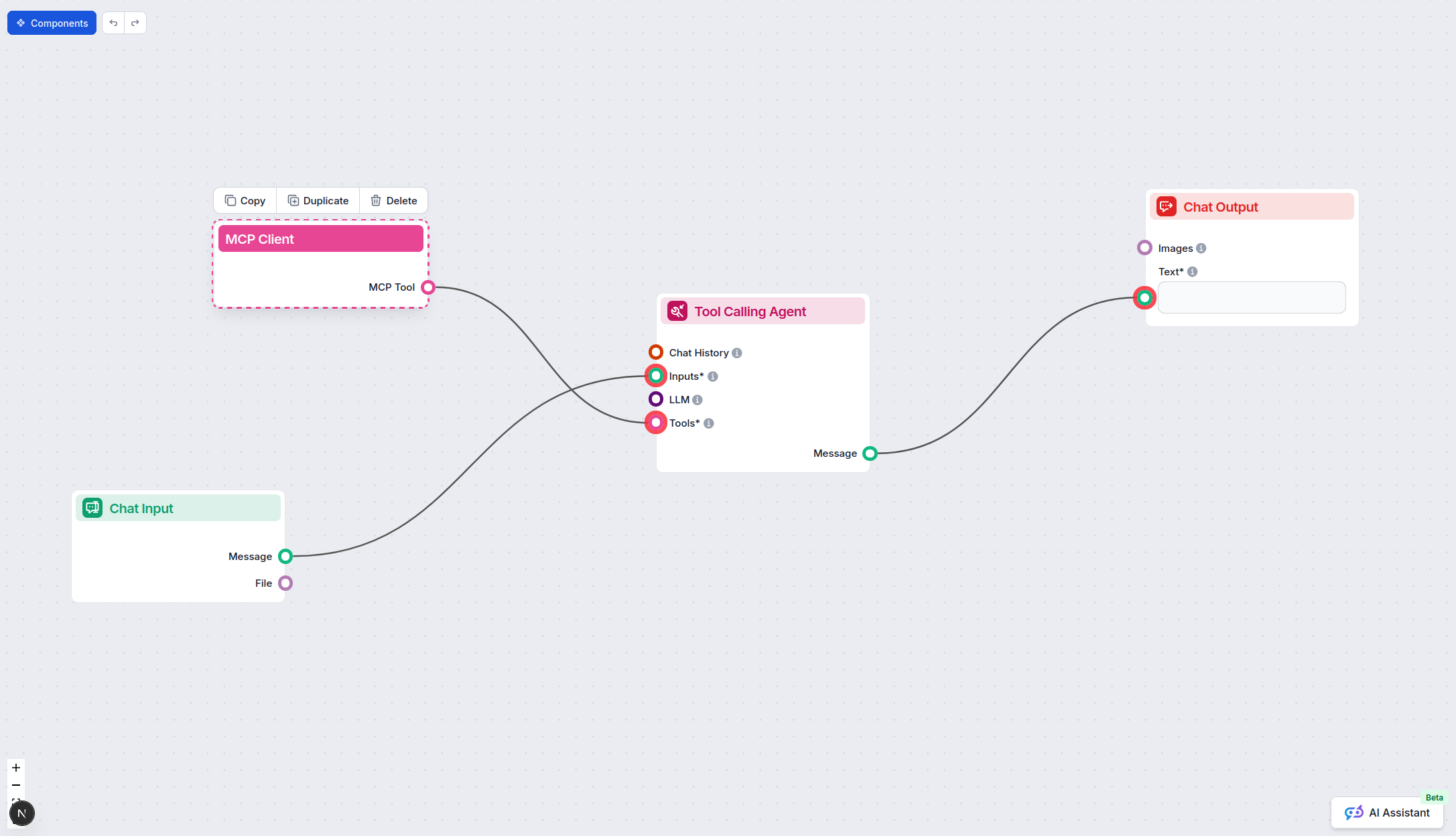

Come usare questo MCP nei flussi

Utilizzo di MCP in FlowHunt

Per integrare i server MCP nel tuo workflow FlowHunt, inizia aggiungendo il componente MCP al tuo flusso e collegandolo al tuo agente AI:

Clicca sul componente MCP per aprire il pannello di configurazione. Nella sezione di configurazione MCP di sistema, inserisci i dettagli del tuo server MCP usando questo formato JSON:

{

"malwarebazaar": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Una volta configurato, l’agente AI sarà in grado di usare questo MCP come strumento con accesso a tutte le sue funzioni e capacità. Ricorda di cambiare “malwarebazaar” con il vero nome del tuo server MCP e sostituire la URL con la tua URL del server MCP.

Panoramica

| Sezione | Disponibilità | Dettagli/Note |

|---|---|---|

| Panoramica | ✅ | |

| Elenco Prompt | ⛔ | Nessun template di prompt trovato |

| Elenco Risorse | ⛔ | Nessuna risorsa esplicita definita |

| Elenco Strumenti | ✅ | 4 strumenti documentati |

| Sicurezza Chiavi API | ✅ | Istruzioni per .env e JSON con env |

| Supporto Sampling (meno importante in valutazione) | ⛔ | Non menzionato |

Supporta Roots: ⛔ (non documentato)

Supporta Sampling: ⛔ (non documentato)

In base alla documentazione e al codice disponibili, MalwareBazaar MCP offre strumenti completi per workflow di intelligence malware, ma manca di template di prompt, definizioni di risorse esplicite e documentazione di supporto per funzioni MCP avanzate come Roots e Sampling.

La nostra opinione

Questo server MCP è mirato, ben documentato per la configurazione e fornisce chiaramente strumenti pratici per la ricerca malware. Tuttavia, la mancanza di definizioni di prompt e risorse, e nessuna menzione di Roots o Sampling, limita l’interoperabilità e l’uso avanzato. Solido per la sua nicchia, ma potrebbe migliorare la compliance MCP.

MCP Score

| Ha una LICENSE | ✅ (Apache-2.0) |

|---|---|

| Ha almeno uno strumento | ✅ |

| Numero di Fork | 5 |

| Numero di Stelle | 12 |

Domande frequenti

- Cos'è il Server MCP MalwareBazaar?

È un server MCP guidato da AI che collega FlowHunt (o altri strumenti di automazione) alla piattaforma Malware Bazaar, abilitando l'accesso in tempo reale a campioni di malware, metadati dei campioni e threat intelligence basata su tag.

- Quali strumenti fornisce il Server MCP MalwareBazaar?

Fornisce strumenti per recuperare i campioni di malware più recenti, ottenere metadati dettagliati sui campioni, scaricare file di campioni e cercare per tag—tutto tramite un'interfaccia MCP standardizzata.

- Come posso conservare in modo sicuro la mia chiave API?

Usa sempre un file `.env` per conservare la tua `MALWAREBAZAAR_API_KEY` e referenziala nella configurazione. Non inserire mai chiavi sensibili direttamente nel codice o nei file di configurazione.

- Posso usare questo server MCP per analisi automatizzata di malware?

Sì, puoi automatizzare il recupero, la triage e l'analisi dei campioni di malware e dei relativi metadati utilizzando workflow FlowHunt o qualsiasi sistema compatibile che supporti i server MCP.

- Questo server MCP è adatto per SOAR o automazione della sicurezza?

Assolutamente. L'interfaccia standardizzata e gli strumenti potenti lo rendono ideale per l'integrazione con piattaforme SOAR o pipeline di risposta agli incidenti automatizzate in ambienti di cybersecurity.

Integra l'intelligence MalwareBazaar nei tuoi flussi

Potenzia le tue automazioni di sicurezza con feed malware in tempo reale e analisi dettagliata dei campioni. Configura oggi il Server MCP MalwareBazaar all'interno di FlowHunt.