Token Revoke MCP Server

Token Revoke MCP Server offre una gestione sicura e automatizzata delle autorizzazioni ERC-20 per wallet su Ethereum, Polygon, BSC e altri—consentendo ai workflow AI di auditare, segnalare e revocare in tempo reale le approvazioni dei token blockchain.

Cosa fa il server MCP “Token Revoke”?

Token Revoke MCP Server è un server Model Context Protocol (MCP) progettato per migliorare la sicurezza degli utenti e il controllo degli asset sulle blockchain compatibili con EVM. Collega assistenti AI e strumenti di sviluppo con l’infrastruttura blockchain, consentendo loro di interrogare, monitorare e gestire le autorizzazioni dei token ERC-20 su oltre 50 blockchain, inclusi Ethereum, Polygon e BSC. Il server consente il recupero automatico di tutte le approvazioni dei token di un determinato wallet, visualizza i saldi dei token e il valore in USD a rischio, e permette la revoca delle autorizzazioni dei token direttamente dai workflow o dalle interfacce conversazionali. Questa funzionalità semplifica attività come la gestione della sicurezza dei wallet, la rimozione di permessi inutili e garantisce che agenti AI o script possano interagire direttamente con gli asset blockchain in modo sicuro ed efficiente.

Elenco dei Prompt

- Nessun template di prompt esplicito è definito nei file del repository. Sono mostrati solo esempi d’uso in linguaggio naturale nel README.

Elenco delle Risorse

- Nessuna risorsa MCP esplicita è documentata o esposta nei file del repository.

Elenco degli Strumenti

- Recupera Autorizzazioni Token: Recupera tutte le autorizzazioni ERC-20 per un wallet e una chain specificati, inclusi dettagli dei token, saldi e rischi associati.

- Revoca Autorizzazioni: Invia transazioni per revocare le autorizzazioni dei token ERC-20 per determinati spender.

- Controlla Stato Transazione: Verifica lo stato (successo/fallimento) di una transazione inviata utilizzando il suo hash.

Casi d’Uso di questo MCP Server

- Audit della Sicurezza dei Wallet: Sviluppatori e utenti possono auditare automaticamente i wallet alla ricerca di autorizzazioni rischiose, identificando permessi che mettono a rischio gli asset su più blockchain.

- Revoca delle Autorizzazioni Non Utilizzate: Permette ad agenti AI o script di identificare e revocare autorizzazioni di token inutilizzate o dimenticate, riducendo il rischio di trasferimenti non autorizzati di token.

- Report di Rischio Automatizzati: Recupera e segnala periodicamente il valore in USD a rischio a causa delle autorizzazioni attive, aiutando gli utenti nel monitoraggio e nelle decisioni sugli asset.

- Integrazione con App Blockchain: Si integra direttamente in wallet, dApp o dashboard di sicurezza per una gestione in tempo reale delle autorizzazioni tramite workflow conversazionali o automatizzati.

- Supporto Testnet e Mainnet: Supporta gli sviluppatori che lavorano sia in ambienti di produzione che di test, esponendo strumenti per tutte le principali chain EVM.

Come configurarlo

Windsurf

- Prerequisito: Assicurati che Node.js 18+ sia installato.

- Clona e Installa:

git clone https://github.com/kukapay/token-revoke-mcp.git cd token-revoke-mcp npm install - Modifica la Configurazione: Individua il file di configurazione di Windsurf e aggiungi quanto segue:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "la tua chiave api moralis", "PRIVATE_KEY": "la chiave privata del tuo wallet" } } } } - Salva e Riavvia: Salva le modifiche e riavvia Windsurf.

- Verifica: Assicurati che il server si avvii e risponda alle query MCP.

Claude

- Prerequisito: Node.js 18+ e accesso ai file di configurazione.

- Clona e Installa: Segui gli stessi passaggi sopra.

- Configurazione: Aggiungi alla sezione MCP servers di Claude:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "la tua chiave api moralis", "PRIVATE_KEY": "la chiave privata del tuo wallet" } } } } - Riavvia e Valida: Riavvia Claude e testa la connettività.

Cursor

- Prerequisito: Node.js 18+, Moralis API Key e chiave privata Ethereum.

- Installa: Clona e installa come sopra.

- Configura: Aggiorna la configurazione MCP di Cursor:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "la tua chiave api moralis", "PRIVATE_KEY": "la chiave privata del tuo wallet" } } } } - Salva e Riavvia: Salva la configurazione e riavvia Cursor.

Cline

- Prerequisito: Node.js 18+.

- Clona/Installa: Come sopra.

- Modifica la Configurazione: Aggiungi alla sezione MCP di Cline:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "la tua chiave api moralis", "PRIVATE_KEY": "la chiave privata del tuo wallet" } } } } - Salva e Riavvia: Salva e riavvia Cline.

Proteggere le chiavi API

Le variabili d’ambiente vengono usate per i segreti:

{

"env": {

"MORALIS_API_KEY": "la tua chiave api moralis",

"PRIVATE_KEY": "la chiave privata del tuo wallet"

}

}

Non inserire mai chiavi private o API nei file sorgente o nei repository pubblici.

Come usare questo MCP nei flow

Utilizzo di MCP in FlowHunt

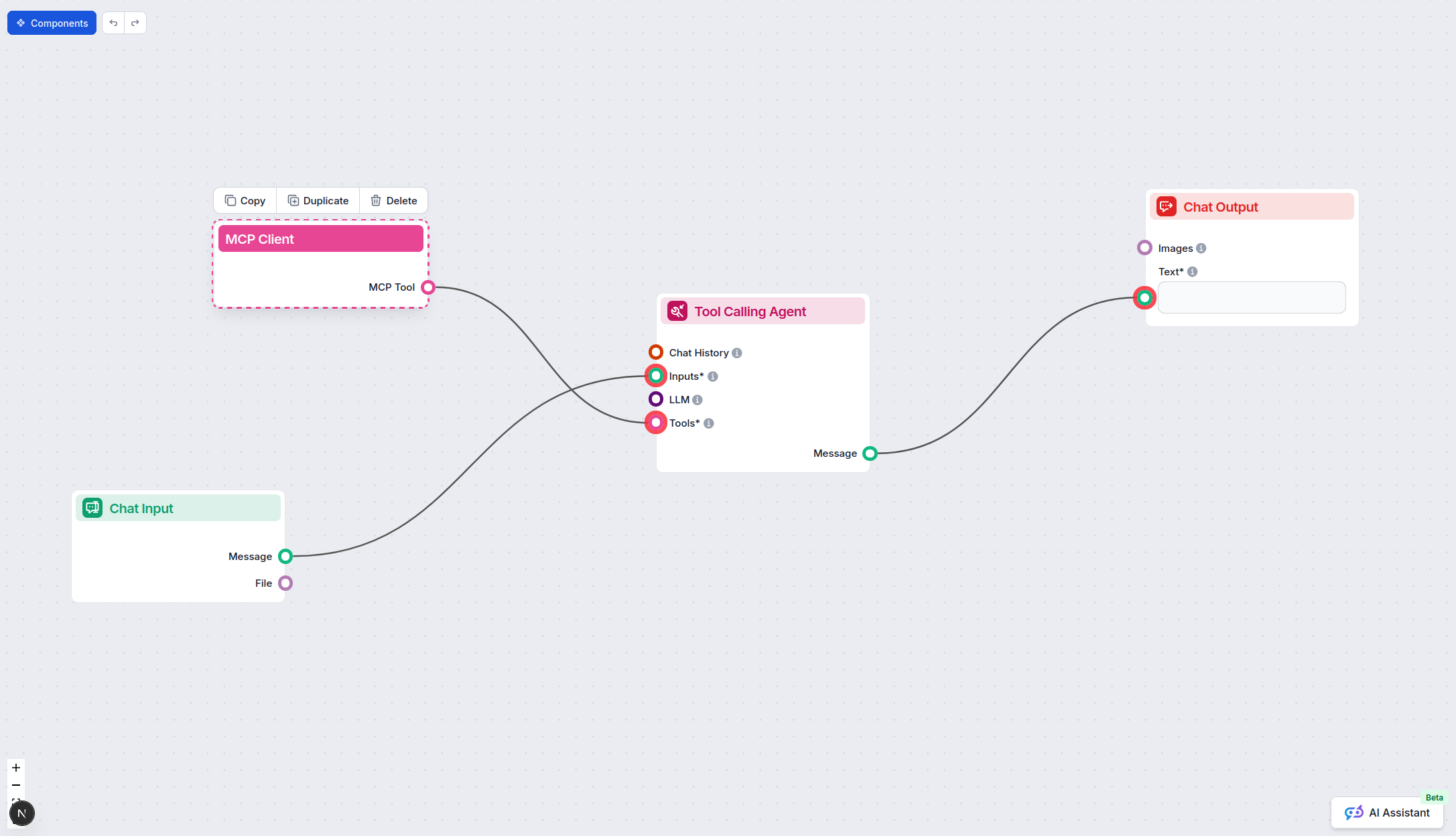

Per integrare i server MCP nel tuo workflow FlowHunt, inizia aggiungendo il componente MCP al tuo flow e collegandolo al tuo agente AI:

Clicca sul componente MCP per aprire il pannello di configurazione. Nella sezione di configurazione MCP di sistema, inserisci i dettagli del tuo server MCP utilizzando questo formato JSON:

{

"token-revoke-mcp": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Una volta configurato, l’agente AI potrà utilizzare questo MCP come strumento con accesso a tutte le sue funzioni e capacità. Ricorda di cambiare “token-revoke-mcp” con il nome effettivo del tuo server MCP e sostituire la URL con quella del tuo server MCP.

Panoramica

| Sezione | Disponibilità | Dettagli/Note |

|---|---|---|

| Panoramica | ✅ | Descrizione da README e repository |

| Elenco dei Prompt | ⛔ | Nessun template di prompt esplicito definito |

| Elenco delle Risorse | ⛔ | Nessuna risorsa MCP esplicita definita |

| Elenco degli Strumenti | ✅ | recupero autorizzazioni, revoca, controllo stato transazione |

| Protezione Chiavi API | ✅ | Usa variabili d’ambiente, documentato nella configurazione |

| Supporto Sampling (meno rilevante in valutazione) | ⛔ | Non menzionato |

La nostra opinione

Questo MCP server è robusto per casi d’uso di sicurezza blockchain e wallet, con istruzioni di setup chiare e strumenti pratici. Tuttavia, manca di template di prompt espliciti, definizioni di risorse e documentazione su funzionalità avanzate MCP come roots e sampling. Si tratta quindi di un’utilità solida e focalizzata per sviluppatori che necessitano di gestire autorizzazioni ERC-20, ma potrebbe essere migliorata con una maggiore integrazione MCP.

MCP Score

| Ha una LICENSE | ✅ (MIT) |

|---|---|

| Ha almeno uno strumento | ✅ |

| Numero di Fork | 3 |

| Numero di Star | 1 |

Valutazione complessiva MCP Table: 6/10 (Solida utilità di base per il suo ambito, ma manca di alcune ricchezze e documentazione tipiche dell’ecosistema MCP.)

Domande frequenti

- Cos'è il Token Revoke MCP Server?

Il Token Revoke MCP Server è un server Model Context Protocol che ti permette di monitorare, effettuare audit e revocare le autorizzazioni dei token ERC-20 su oltre 50 blockchain compatibili con EVM. Automatizza la sicurezza dei wallet, i report sui rischi e la gestione delle approvazioni dei token sia per gli utenti sia per i workflow potenziati dall'intelligenza artificiale.

- Quali strumenti fornisce questo MCP server?

Fornisce strumenti per recuperare tutte le approvazioni dei token per un wallet, controllare saldi e rischi, revocare le autorizzazioni tramite transazioni on-chain e monitorare lo stato delle transazioni di revoca su catene come Ethereum, Polygon, BSC e altre.

- In che modo migliora la sicurezza del wallet?

Abilitando audit automatici delle approvazioni dei token, evidenziando permessi rischiosi o non necessari e offrendo la revoca con un clic o in modo automatizzato, riduce la superficie di attacco dei wallet e aiuta a prevenire trasferimenti non autorizzati di token.

- Come configuro segreti come le chiavi API?

Devi utilizzare variabili d'ambiente per MORALIS_API_KEY e la PRIVATE_KEY del tuo wallet. Non salvare mai segreti nei file sorgente o in repository pubblici; usa sempre una gestione sicura delle variabili d'ambiente.

- Può essere usato sia in ambiente testnet che mainnet?

Sì, Token Revoke MCP Server supporta sia ambienti di test che di produzione per tutte le principali blockchain compatibili con EVM, rendendolo ideale per sviluppo, QA e casi d'uso reali di sicurezza blockchain.

Proteggi i tuoi asset blockchain con Token Revoke MCP

Integra Token Revoke MCP Server nei tuoi workflow FlowHunt per automatizzare audit delle autorizzazioni dei token, ridurre i rischi dei wallet e abilitare la gestione blockchain diretta per i tuoi agenti AI.