MCP: Hoe Claude intelligent met je lokale bestanden omgaat.

Leer hoe Model Context Protocol (MCP) Claude en andere AI-assistenten in staat stelt om veilig en gecontroleerd met je lokale bestanden te werken via sandboxed, machtigingsgestuurde operaties. Zie praktische voorbeelden en best practices voor een veilige implementatie.

Model Context Protocol (MCP) biedt een veilig framework waarmee applicaties via sandboxed operaties kunnen communiceren met bestandssystemen. Deze gids legt uit hoe MCP werkt, de belangrijkste functies, en doorloopt een praktisch voorbeeld met de MCP Filesystem Server.

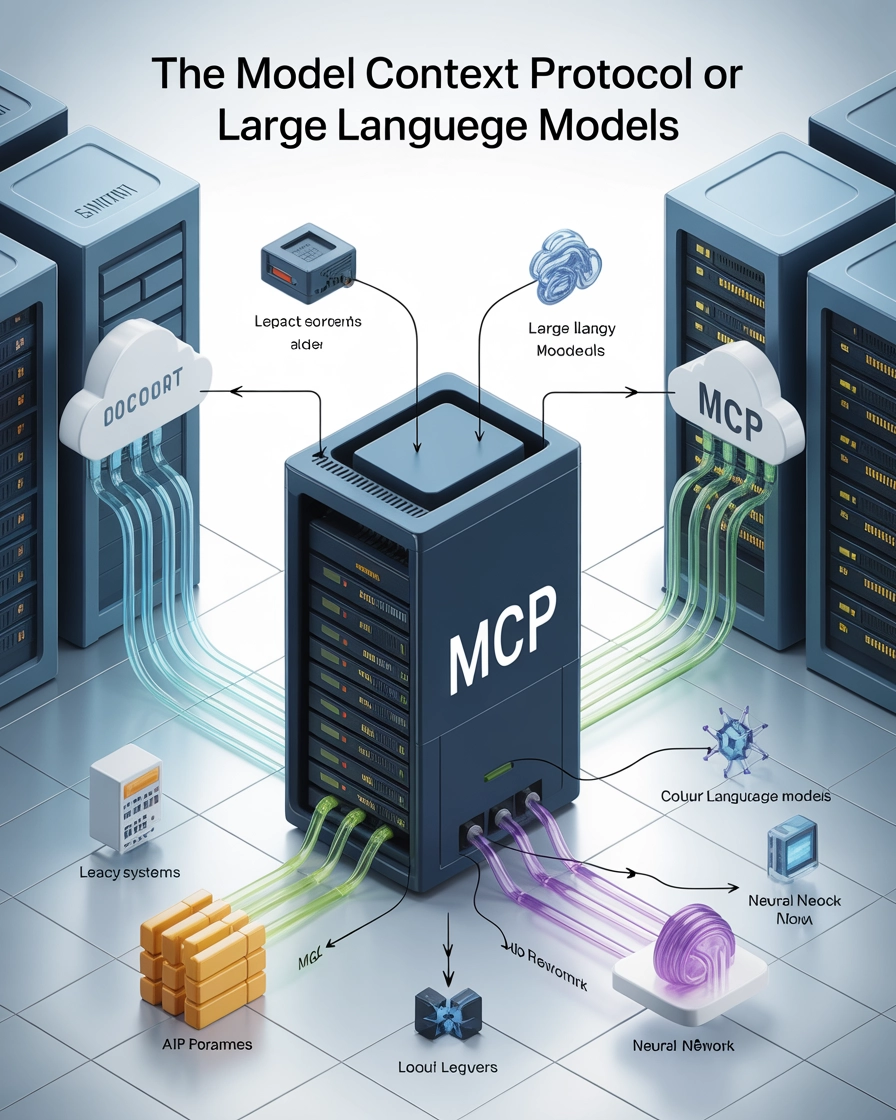

Wat is Model Context Protocol (MCP)?

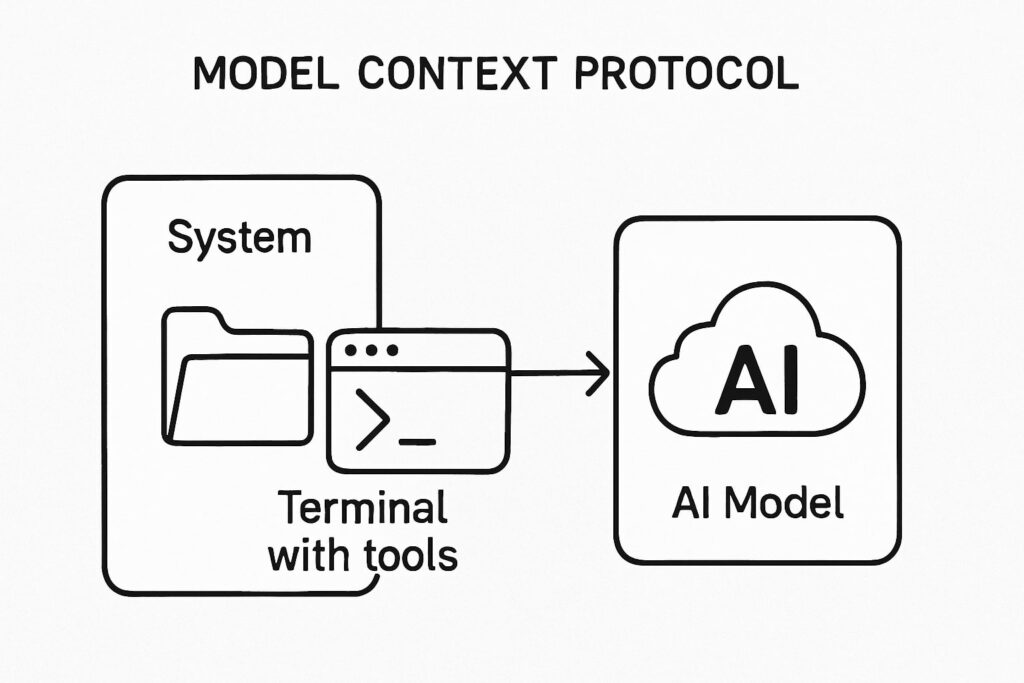

Model Context Protocol (MCP) is een krachtig beveiligingsframework dat is ontworpen om gecontroleerde interacties mogelijk te maken tussen applicaties (zoals AI-assistenten) en externe systemen, met name bestandssystemen. MCP fungeert als een veilige brug waarmee tools operaties kunnen uitvoeren zoals het lezen, schrijven of zoeken van bestanden binnen een sandboxed, machtigingsgestuurde omgeving.

Het protocol is vooral waardevol voor ontwikkelaars die bestandsoperaties willen integreren in toepassingen zoals VS Code, Claude Desktop of andere ontwikkelomgevingen, terwijl robuuste beveiligingsgrenzen worden gehandhaafd.

Belangrijkste kenmerken van MCP

- Sandboxed operaties: Alle activiteiten vinden plaats binnen vooraf ingestelde mappen, waardoor gevoelige delen van je bestandssysteem beschermd blijven.

- Gestandaardiseerde API: Een consistente set tools (read_file, write_file, etc.) toegankelijk via een uniforme interface.

- Security-first ontwerp: Operaties zijn beperkt tot toegestane mappen, met functies als alleen-lezen koppelingen.

- Flexibele integratie: Compatibel met verschillende omgevingen, waaronder Docker, NPX, VS Code en Claude Desktop.

De MCP Filesystem Server uitgelegd

De MCP Filesystem Server is een Node.js-implementatie die speciaal is gebouwd voor bestandsoperaties binnen het Model Context Protocol-framework. Het biedt een uitgebreide toolkit voor gecontroleerde interactie met bestanden en mappen.

Beschikbare tools in de MCP Filesystem Server

Hier volgt een overzicht van de kernfunctionaliteit:

- read_file: Leest de inhoud van een bestand met UTF-8-codering

- read_multiple_files: Verwerkt meerdere bestanden tegelijk, gaat door bij individuele fouten

- write_file: Maakt nieuwe bestanden aan of overschrijft bestaande

- edit_file: Maakt selectieve bewerkingen mogelijk met patroonherkenning, inclusief dry runs en Git-achtige diff-output

- create_directory: Maakt mappen aan met optioneel aanmaken van bovenliggende mappen

- list_directory: Toont de inhoud van een map met duidelijke [FILE]- of [DIR]-voorvoegsels

- move_file: Verplaatst of hernoemt bestanden en mappen

- search_files: Zoekt recursief naar overeenkomsten met ondersteuning voor uitsluitpatronen

- get_file_info: Haalt metadata op zoals grootte, aanmaaktijd en rechten

- list_allowed_directories: Toont alle toegankelijke mappen voor transparantie

Al deze tools zijn toegankelijk via de file://system resource, die dient als interface voor MCP-bestandssysteemoperaties.

MCP gebruiken met Claude

Om te illustreren hoe MCP in de praktijk werkt, lopen we een echt voorbeeld door met de MCP Filesystem Server en Claude, een AI-assistent, om veelvoorkomende bestandsoperaties uit te voeren.

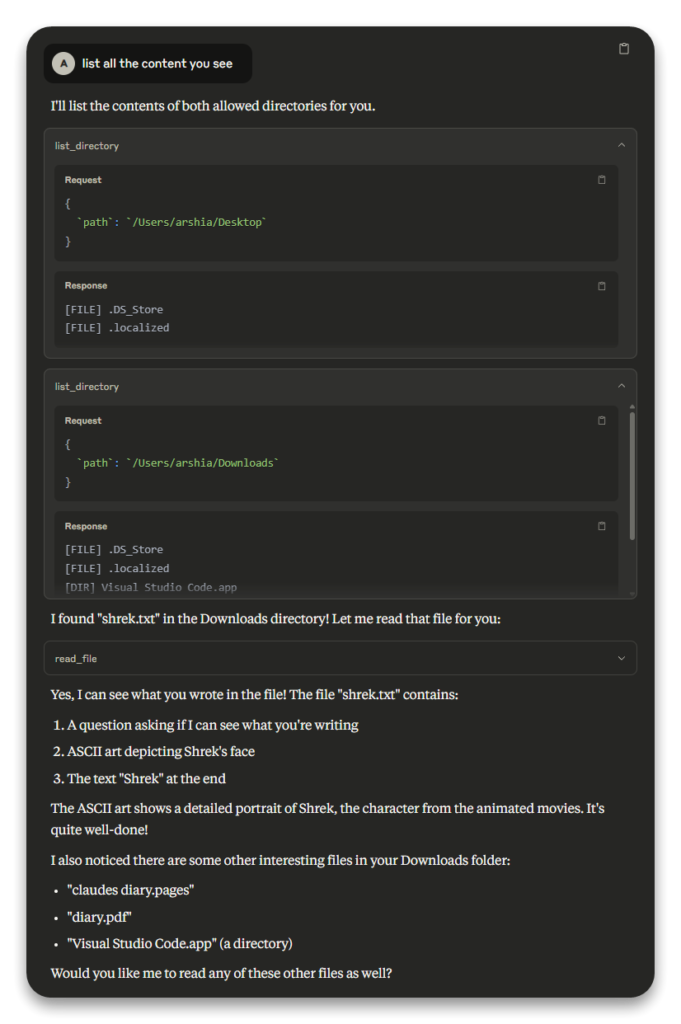

Stap 1: Toegestane mappen opvragen

De eerste stap was bepalen tot welke mappen Claude toegang had. We gebruikten de tool list_allowed_directories, die twee toegestane locaties liet zien:

/Users/arshia/Desktop/Users/arshia/Downloads

Dit bevestigde dat Claude’s operaties beperkt waren tot deze mappen, waardoor de rest van het bestandssysteem veilig bleef.

Stap 2: Mappeninhoud verkennen

Vervolgens gebruikten we de tool list_directory om te zien welke bestanden er beschikbaar waren. De resultaten toonden:

Voor /Users/arshia/Desktop:

- [FILE] DS_Store

- [FILE] localized

Voor /Users/arshia/Downloads:

- [FILE] DS_Store

- [FILE] localized

- [DIR] Visual Studio Code.app

- [FILE] shrek.txt

- [FILE] claudes diary.pages

- [FILE] diary.pdf

Hieruit bleek dat er een bestand shrek.txt aanwezig was in de map Downloads, naast andere bestanden en een map voor Visual Studio Code.

Screenshot met de list_directory-verzoeken en -antwoorden voor de mappen Desktop en Downloads

Stap 3: Poging tot het lezen van een bestand

Nu shrek.txt was geïdentificeerd, probeerden we de inhoud te lezen met de tool read_file. In eerste instantie gaven we alleen de bestandsnaam shrek.txt op, in de veronderstelling dat de tool in de toegestane mappen zou zoeken.

Dit resulteerde in een foutmelding:

“Access denied – path outside allowed directories: /shrek.txt not in /Users/arshia/Desktop, /Users/arshia/Downloads.”

De fout ontstond omdat MCP om veiligheidsredenen volledige bestandspaden vereist.

Afbeelding 2: Screenshot van de mislukte read_file-poging met de foutmelding

Stap 4: Het bestand succesvol lezen

Na het corrigeren van onze aanpak, gaven we het volledige pad /Users/arshia/Downloads/shrek.txt door aan de tool read_file. Dit keer slaagde de operatie en kregen we de inhoud van het bestand terug:

Request

{

`path`: `/Users/arshia/Downloads/shrek.txt`

}

Response

Can you see what im writing here? If you do check this out:

⢀⡴⠑⡄⠀⠀⠀⠀⠀⠀⠀⣀⣀⣤⣤⣤⣀⡀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀

⠸⡇⠀⠿⡀⠀⠀⠀⣀⡴⢿⣿⣿⣿⣿⣿⣿⣿⣷⣦⡀⠀⠀⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠑⢄⣠⠾⠁⣀⣄⡈⠙⣿⣿⣿⣿⣿⣿⣿⣿⣆⠀⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⢀⡀⠁⠀⠀⠈⠙⠛⠂⠈⣿⣿⣿⣿⣿⠿⡿⢿⣆⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⢀⡾⣁⣀⠀⠴⠂⠙⣗⡀⠀⢻⣿⣿⠭⢤⣴⣦⣤⣹⠀⠀⠀⢀⢴⣶⣆

⠀⠀⢀⣾⣿⣿⣿⣷⣮⣽⣾⣿⣥⣴⣿⣿⡿⢂⠔⢚⡿⢿⣿⣦⣴⣾⠁⠸⣼⡿

⠀⢀⡞⠁⠙⠻⠿⠟⠉⠀⠛⢹⣿⣿⣿⣿⣿⣌⢤⣼⣿⣾⣿⡟⠉⠀⠀⠀⠀⠀

⠀⣾⣷⣶⠇⠀⠀⣤⣄⣀⡀⠈⠻⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⡇⠀⠀⠀⠀⠀⠀

⠀⠉⠈⠉⠀⠀⢦⡈⢻⣿⣿⣿⣶⣶⣶⣶⣤⣽⡹⣿⣿⣿⣿⡇⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⠀⠀⠉⠲⣽⡻⢿⣿⣿⣿⣿⣿⣿⣷⣜⣿⣿⣿⡇⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⠀⠀⢸⣿⣿⣷⣶⣮⣭⣽⣿⣿⣿⣿⣿⣿⣿⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⣀⣀⣈⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⠇⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⢿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⣿⠃⠀⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⠀⠹⣿⣿⣿⣿⣿⣿⣿⣿⡿⠟⠁⠀⠀⠀⠀⠀⠀⠀⠀⠀

⠀⠀⠀⠀⠀⠀⠀⠀⠉⠛⠻⠿⠿⠿⠿⠛⠉

Shrek

- Een vraag of de lezer ziet wat er geschreven is

- ASCII-art van Shrek’s gezicht

- De tekst “Shrek” aan het einde

De geslaagde operatie bevestigde dat MCP bestanden kan lezen als het juiste pad binnen de toegestane mappen wordt opgegeven.

Belangrijke lessen uit ons voorbeeld

Deze praktische walkthrough benadrukt enkele belangrijke aspecten van MCP-gebruik:

- Volledige paden zijn vereist: Tools zoals read_file hebben het volledige pad nodig en niet alleen een bestandsnaam.

- Sandboxing werkt effectief: De aanvankelijke fout toont aan dat het beveiligingsmodel van MCP correct functioneert.

- Iteratief verkennen werkt het beste: Gebruik tools voor mapinhoud om het bestandssysteem goed te doorlopen.

Best practices voor MCP-implementatie

Op basis van onze ervaring en de functies van de MCP Filesystem Server bevelen we deze best practices aan:

- Controleer altijd eerst de machtigingen: Gebruik list_allowed_directories voordat je operaties uitvoert.

- Gebruik volledige bestandspaden: Geef altijd het volledige pad op om fouten en onduidelijkheden te voorkomen.

- Test bewerkingen met een dry run: Bij gebruik van edit_file, bekijk wijzigingen vooraf met

dryRun: true. - Plan voor gedeeltelijk succes: Tools zoals read_multiple_files gaan door ondanks individuele fouten.

- Handhaaf het minste privilege: Stel de server zo in dat gevoelige mappen alleen-lezen zijn als ze niet gewijzigd mogen worden.

Conclusie

Het Model Context Protocol (MCP) en de Filesystem Server bieden een robuuste, veilige aanpak voor bestandsoperaties in gecontroleerde omgevingen. Ons voorbeeld met Claude laat het praktische gebruik zien van tools als list_directory en read_file, en benadrukt het belang van volledige paden en het begrijpen van machtigingsgrenzen.

Door de hierboven beschreven best practices te volgen, kun je MCP effectief inzetten om veilig bestandsoperaties te integreren in je applicaties of ontwikkelworkflows.

Voor ontwikkelaars die MCP willen implementeren in hun projecten, biedt de officiële documentatie op GitHub uitgebreide details en implementatierichtlijnen.

Veelgestelde vragen

- Wat is Model Context Protocol (MCP)?

Model Context Protocol (MCP) is een beveiligingsframework dat gecontroleerde, sandboxed interacties mogelijk maakt tussen applicaties—zoals AI-assistenten—en bestandssystemen. Het maakt veilig lezen, schrijven, zoeken en andere operaties mogelijk binnen strikt toegestane mappen.

- Hoe houdt MCP mijn bestanden veilig?

MCP handhaaft sandboxed operaties door alle acties te beperken tot vooraf gedefinieerde mappen. Het voorkomt ongeautoriseerde toegang, vereist volledige bestandsxadpaden voor bewerkingen en ondersteunt functies zoals alleen-lezen koppelingen voor gevoelige locaties.

- Kunnen Claude of andere AI-assistenten mijn hele bestandssysteem benaderen met MCP?

Nee, applicaties die MCP gebruiken kunnen alleen werken met mappen die expliciet zijn toegestaan. Pogingen om bestanden buiten deze mappen te benaderen worden geblokkeerd, wat zorgt voor sterke beveiligingsgrenzen.

- Wat zijn de belangrijkste tools in de MCP Filesystem Server?

Belangrijke tools zijn onder meer read_file, write_file, edit_file, create_directory, list_directory, move_file, search_files, get_file_info en list_allowed_directories. Alle operaties worden uitgevoerd via een gestandaardiseerde API.

- Wat zijn best practices voor het gebruik van MCP?

Controleer altijd eerst de toegestane mappen, geef volledige bestandsxadpaden op, gebruik dry runs bij het bewerken, plan voor gedeeltelijk succes en stel mappen in met het minste privilege. Deze werkwijzen zorgen voor zowel veiligheid als effectieve integratie.

Arshia is een AI Workflow Engineer bij FlowHunt. Met een achtergrond in computerwetenschappen en een passie voor AI, specialiseert zij zich in het creëren van efficiënte workflows die AI-tools integreren in dagelijkse taken, waardoor productiviteit en creativiteit worden verhoogd.

Probeer FlowHunt met Veilige AI-bestandstoegang

Ontdek hoe FlowHunt's AI-tools MCP benutten voor veilige, gecontroleerde interacties met je lokale bestanden. Bouw veilig en efficiënt je eigen AI-workflows.