Keycloak MCP Server

Automatiseer het beheer van Keycloak-gebruikers en -realms in FlowHunt met de Keycloak MCP Server en stroomlijn authenticatietaken via AI-gestuurde interfaces.

Wat doet de “Keycloak” MCP Server?

De Keycloak MCP (Model Context Protocol) Server is een gespecialiseerd hulpmiddel dat AI-gestuurde administratie van Keycloak-gebruikers en -realms mogelijk maakt. Als brug tussen AI-assistenten en Keycloak stelt het externe clients (zoals Claude Desktop en andere MCP-compatibele platforms) in staat om taken voor gebruikers- en realmbeheer te automatiseren. Via de MCP-interface kunnen ontwikkelaars eenvoudig gebruikers aanmaken, verwijderen, realms weergeven en gebruikerslijsten ophalen. Dit verbetert ontwikkel- en DevOps-workflows door AI-agenten programmatisch te laten samenwerken met authenticatie- en gebruikersbeheerinfrastructuur, waardoor routinematige administratieve taken efficiënter en met minder handmatige handelingen verlopen.

Lijst van prompts

Er worden geen prompt-templates genoemd in de repository.

Lijst van bronnen

Er zijn geen expliciete bronnen gedocumenteerd in de repository.

Lijst van tools

create-user

Maakt een nieuwe gebruiker aan in een opgegeven realm.

Inputs: realm, username, email, firstName, lastNamedelete-user

Verwijdert een gebruiker uit een opgegeven realm.

Inputs: realm, userIdlist-realms

Geeft alle beschikbare Keycloak-realms weer.list-users

Geeft alle gebruikers in een opgegeven realm weer.

Inputs: realm

Gebruikstoepassingen van deze MCP Server

- Geautomatiseerde gebruikersprovisioning

Ontwikkelaars of DevOps-engineers kunnen het aanmaken van nieuwe gebruikers in verschillende realms automatiseren, waardoor handmatige handelingen worden verminderd en consistente onboarding wordt gewaarborgd. - Bulkgebruikersbeheer

Gemakkelijk gebruikers weergeven of verwijderen in specifieke realms, ideaal voor het beheren van grootschalige omgevingen met meerdere gebruikersaccounts. - Realm-administratie

Snel een overzicht krijgen van alle beschikbare realms, wat handig is voor multi-tenant- of multi-omgevingsscenario’s waarbij beheer over meerdere realms vereist is. - Integratie met AI-agenten

Laat AI-assistenten repetitieve Keycloak-administratieve taken uitvoeren, zoals het aanmaken van testgebruikers voor QA of het opschonen van demo-omgevingen na tests. - Selfserviceportalen

Sta eindgebruikers of supportteams toe om routinematige gebruikersbeheertaken uit te voeren via AI-interfaces, wat responstijden verbetert en de supportlast vermindert.

Hoe stel je het in

Windsurf

- Zorg dat Node.js op je systeem is geïnstalleerd.

- Zoek je Windsurf-configuratiebestand op.

- Voeg de Keycloak MCP Server toe met het volgende JSON-fragment:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Sla de configuratie op en herstart Windsurf.

- Controleer de installatie door te kijken of Windsurf verbinding kan maken met de Keycloak MCP Server.

Claude

- Zorg dat Node.js is geïnstalleerd.

- Open je Claude Desktop-configuratiebestand.

- Voeg de volgende configuratie toe onder

mcpServers:{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Sla het bestand op en herstart Claude Desktop.

- Bevestig de connectiviteit met de Keycloak MCP Server.

Cursor

- Zorg dat Node.js is ingesteld.

- Zoek en open het Cursor-configuratiebestand.

- Voeg de details van de Keycloak MCP Server toe:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Sla de configuratie op en herstart Cursor.

- Controleer op een succesvolle verbinding.

Cline

- Installeer Node.js indien nog niet aanwezig.

- Open het Cline-configuratiebestand.

- Voeg de volgende MCP Server-configuratie toe:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Sla de wijzigingen op en herstart Cline.

- Controleer of Cline de Keycloak MCP Server herkent.

API-sleutels beveiligen

Het wordt aanbevolen om omgevingsvariabelen te gebruiken voor gevoelige informatie zoals beheerdersgegevens. Voorbeeldconfiguratie:

{

"mcpServers": {

"keycloak": {

"command": "npx",

"args": ["-y", "keycloak-model-context-protocol"],

"env": {

"KEYCLOAK_URL": "http://localhost:8080",

"KEYCLOAK_ADMIN": "${KEYCLOAK_ADMIN}",

"KEYCLOAK_ADMIN_PASSWORD": "${KEYCLOAK_ADMIN_PASSWORD}"

}

}

}

}

Stel de omgevingsvariabelen KEYCLOAK_ADMIN en KEYCLOAK_ADMIN_PASSWORD veilig in op je systeem voordat je de applicatie start.

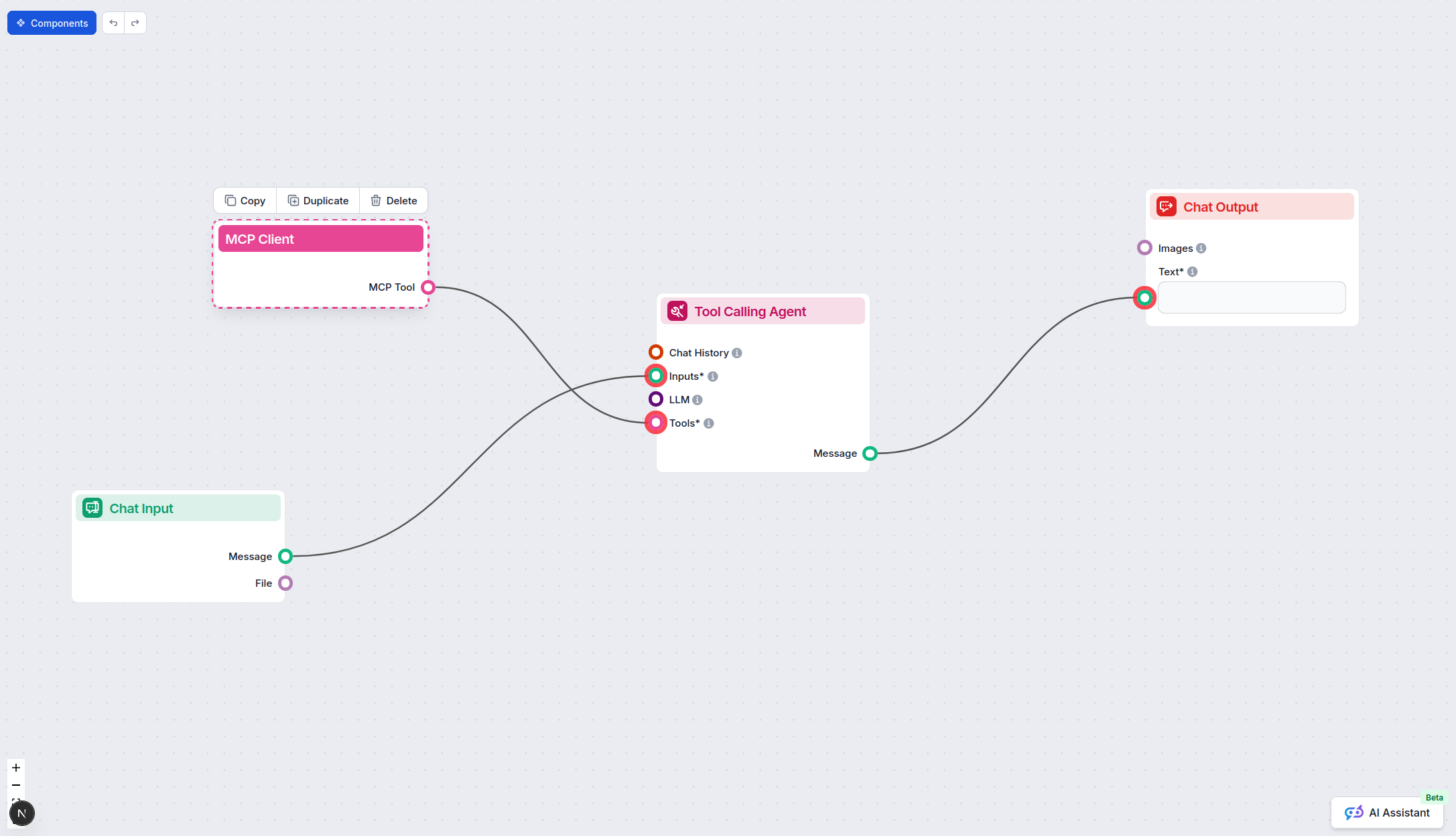

Hoe gebruik je deze MCP in flows

MCP gebruiken in FlowHunt

Om MCP-servers in je FlowHunt-workflow te integreren, voeg je het MCP-component toe aan je flow en koppel je deze aan je AI-agent:

Klik op het MCP-component om het configuratievenster te openen. In het systeem-MCP-configuratiegedeelte voeg je je MCP-servergegevens toe in het volgende JSON-formaat:

{

"keycloak": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Na configuratie kan de AI-agent deze MCP nu als tool gebruiken en heeft toegang tot alle functies en mogelijkheden. Vergeet niet “keycloak” te vervangen door de eigenlijke naam van je MCP-server en de URL te vervangen door jouw MCP-server-URL.

Overzicht

| Sectie | Beschikbaar | Details/Opmerkingen |

|---|---|---|

| Overzicht | ✅ | |

| Lijst van prompts | ⛔ | Niet gevonden |

| Lijst van bronnen | ⛔ | Niet gevonden |

| Lijst van tools | ✅ | Tools voor gebruikers- en realmbeheer |

| API-sleutels beveiligen | ✅ | Gebruikt omgevingsvariabelen |

| Sampling Support (minder belangrijk bij beoordeling) | ⛔ | Niet genoemd |

Op basis van de beschikbare documentatie en functionaliteiten biedt de Keycloak MCP Server solide basistools voor Keycloak-administratie, maar ontbreken geavanceerde MCP-functies zoals prompt-templates, expliciete bronnen of sampling-ondersteuning. De belangrijkste waarde ligt in eenvoudig gebruikers- en realmbeheer via AI-interfaces.

MCP-score

| Heeft een LICENSE | ⛔ |

|---|---|

| Heeft minstens één tool | ✅ |

| Aantal forks | 9 |

| Aantal sterren | 22 |

Eindscore:

Ik geef deze MCP-server een 5/10. Het biedt essentiële, goed gedocumenteerde Keycloak-beheertools, maar mist geavanceerde MCP-functies en heeft geen LICENSE-bestand, wat de adoptie en uitbreidbaarheid beperkt.

Veelgestelde vragen

- Wat is de Keycloak MCP Server?

De Keycloak MCP Server is een tool waarmee AI-assistenten en externe clients Keycloak-gebruikers en -realms programmatisch kunnen beheren. Het biedt geautomatiseerde interfaces voor het aanmaken en verwijderen van gebruikers, het weergeven van realms, en meer, waardoor authenticatieworkflows worden gestroomlijnd.

- Welke Keycloak-beheerbewerkingen worden ondersteund?

Het ondersteunt het aanmaken van gebruikers, verwijderen van gebruikers, weergeven van alle realms en weergeven van gebruikers in een bepaalde realm—de essentiële beheertaken.

- Kan ik de Keycloak MCP Server gebruiken met FlowHunt?

Ja, voeg eenvoudig het MCP-component toe aan je FlowHunt-flow en configureer het Keycloak MCP-eindpunt. Je AI-agenten kunnen dan moeiteloos taken voor gebruikers- en realmbeheer automatiseren.

- Hoe beveilig ik mijn Keycloak-beheerdergegevens?

Het is sterk aanbevolen om gevoelige informatie zoals beheerdersgegevens in omgevingsvariabelen op te slaan. Configureer je MCP-server om deze variabelen te gebruiken voor extra veiligheid en voorkom per ongeluk lekken.

- Wat zijn typische use-cases voor deze server?

Geautomatiseerde gebruikersprovisioning, bulkgebruikersbeheer, realm-administratie, AI-gestuurde authenticatieworkflows en het mogelijk maken van selfserviceportalen voor gebruikersbeheer voor supportteams of eindgebruikers.

Versnel Keycloak-administratie met FlowHunt's Keycloak MCP Server

Stroomlijn gebruikers- en realmbeheer met FlowHunt’s Keycloak MCP Server en laat je AI-agent routinematige authenticatiebeheer uitvoeren.