MalwareBazaar MCP Server

Plug malware-inlichtingen direct in je automatiseringsflows met de MalwareBazaar MCP Server—haal samples, metadata en jaag op tags via een veilige, gestandaardiseerde interface.

Wat doet de “MalwareBazaar” MCP Server?

De MalwareBazaar MCP Server is een AI-gedreven Model Context Protocol (MCP)-server die ontworpen is om autonoom te koppelen met het Malware Bazaar-platform. Het stelt AI-assistenten en cybersecurityonderzoekers in staat om realtime dreigingsinformatie en gedetailleerde metadata van malware-samples te verkrijgen via een gestandaardiseerde MCP-interface. Door verbinding te maken met Malware Bazaar, maakt de server ontwikkelwerkstromen mogelijk die actuele malware-informatie vereisen, zoals het opvragen van recente samples, het ophalen van gedetailleerde metadata, het downloaden van samples en het ophalen van samples op basis van tags. Deze server faciliteert naadloze integratie met externe cybersecuritybronnen, waardoor ontwikkelaars en AI-agenten efficiënter en veiliger malware-gerelateerde dreigingen kunnen automatiseren, onderzoeken en erop reageren.

Lijst van Prompts

Geen expliciete prompt-sjablonen zijn opgenomen in de repository.

Lijst van Resources

Geen expliciete MCP resource-primitieven zijn gedocumenteerd in de repository.

Lijst van Tools

- get_recent: Haalt tot 10 van de meest recente malware-samples op uit MalwareBazaar.

- get_info: Haalt gedetailleerde metadata op over een specifiek malware-sample.

- get_file: Downloadt een malware-sample van MalwareBazaar.

- get_taginfo: Haalt malware-samples op die gekoppeld zijn aan een specifieke tag.

Gebruikstoepassingen van deze MCP Server

- Realtime dreigingsinformatie verzamelen: Ontwikkelaars en beveiligingsanalisten kunnen het ophalen van de nieuwste malware-samples automatiseren, zodat hun dreigingsdata altijd up-to-date is.

- Sample-metadata-analyse: Maakt het voor AI-agenten of analisten mogelijk om gedetailleerde informatie over specifieke malware-samples op te halen, wat diepgaand onderzoek en geautomatiseerde triage ondersteunt.

- Malware-sample-acquisitie: Faciliteert het veilig en geautoriseerd downloaden van malware-samples voor onderzoek of sandbox-analyse, waardoor werkstromen voor cybersecurityonderzoek worden gestroomlijnd.

- Tag-gebaseerde dreigingsjacht: Maakt zoeken en aggregeren van malware-samples op tag mogelijk, zodat analisten zich kunnen richten op families, campagnes of specifieke kwaadaardige gedragingen.

- Integratie met beveiligingsautomatiseringstools: Kan worden geïntegreerd in SOAR (Security Orchestration, Automation, and Response)-platformen om incident response te automatiseren met actuele malware-inlichtingen.

Hoe stel je het in

Windsurf

- Vereisten: Zorg dat Node.js en

uvgeïnstalleerd zijn. - Maak een MalwareBazaar API-sleutel aan op abuse.ch.

- Maak een

.env-bestand aan in de projectmap:MALWAREBAZAAR_API_KEY=<APIKEY> - Installeer afhankelijkheden:

curl -LsSf https://astral.sh/uv/install.sh | sh cd MalwareBazaar_MCP uv init . uv venv source .venv/bin/activate uv pip install -r requirements.txt - Configureer MCP-server in Windsurf:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Beveilig API-sleutel: Sla

MALWAREBAZAAR_API_KEYop in.env, niet in de config JSON.

Claude

- Vereisten: Node.js en

uvmoeten geïnstalleerd zijn. - Verkrijg API-sleutel en maak

.envaan zoals hierboven. - Installeer afhankelijkheden zoals hierboven.

- Bewerk MCP-configuratie voor Claude:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Beveilig omgevingsvariabelen zoals hierboven.

Cursor

- Vereisten: Installeer Node.js en

uv. - API-sleutel: Verkrijg en zet in

.env. - Installeer afhankelijkheden zoals hierboven.

- Update Cursor MCP-configuratie:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Omgevingsveiligheid: Gebruik

.envvoor gevoelige waarden.

Cline

- Vereisten: Node.js en

uv. - API-sleutel en

.env: Zoals hierboven. - Installeer vereisten zoals hierboven.

- MCP-configuratievoorbeeld:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Beveilig API-sleutels: Sla niet op in config; gebruik omgevingsvariabelen.

Voorbeeld met omgevingsvariabelen:

{

"mcpServers": {

"malwarebazaar": {

"description": "Malware Bazaar MCP Server",

"command": "uv",

"args": [

"--directory",

"/path/to/MalwareBazaar_MCP",

"run",

"malwarebazaar_mcp.py"

],

"env": {

"MALWAREBAZAAR_API_KEY": "${MALWAREBAZAAR_API_KEY}"

}

}

}

}

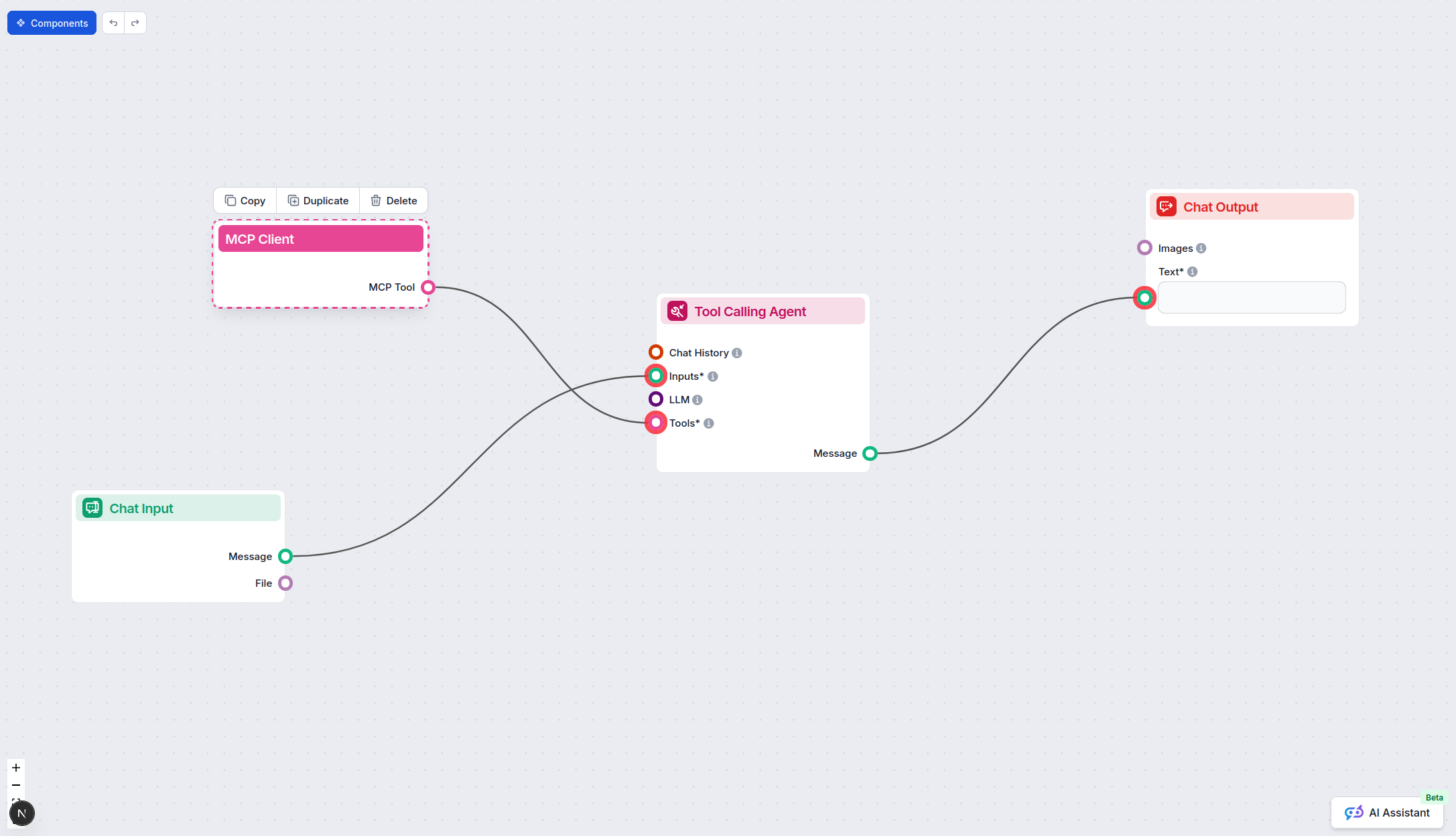

Hoe gebruik je deze MCP binnen flows

MCP gebruiken in FlowHunt

Om MCP-servers te integreren in je FlowHunt-werkstroom, voeg je het MCP-component toe aan je flow en verbind je deze met je AI-agent:

Klik op het MCP-component om het configuratiescherm te openen. In het systeem-MCP-configuratiegedeelte voeg je de details van je MCP-server toe met dit JSON-formaat:

{

"malwarebazaar": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Na configuratie kan de AI-agent deze MCP nu gebruiken als tool met toegang tot al zijn functies en mogelijkheden. Vergeet niet “malwarebazaar” te vervangen door de daadwerkelijke naam van jouw MCP-server en de URL aan te passen naar je eigen MCP-server-URL.

Overzicht

| Sectie | Beschikbaarheid | Details/Notities |

|---|---|---|

| Overzicht | ✅ | |

| Lijst van Prompts | ⛔ | Geen prompt-sjablonen gevonden |

| Lijst van Resources | ⛔ | Geen expliciete resources gedefinieerd |

| Lijst van Tools | ✅ | 4 gedocumenteerde tools |

| Beveiliging van API-sleutels | ✅ | Instructies voor .env en JSON met env |

| Sampling-ondersteuning (minder belangrijk) | ⛔ | Niet genoemd |

Ondersteunt Roots: ⛔ (niet gedocumenteerd)

Ondersteunt Sampling: ⛔ (niet gedocumenteerd)

Op basis van de beschikbare documentatie en code biedt MalwareBazaar MCP uitgebreide tooling voor malware-inlichtingenwerkstromen, maar ontbreken prompt-sjablonen, expliciete resource-definities en ondersteunende documentatie voor geavanceerde MCP-functies zoals Roots en Sampling.

Onze mening

Deze MCP-server is doelgericht, goed gedocumenteerd qua installatie en biedt duidelijke praktische tools voor malwareonderzoek. Het ontbreken van prompt- en resource-definities, en geen melding van Roots of Sampling, beperkt echter de interoperabiliteit en geavanceerd gebruik. Solide binnen zijn niche, maar kan verbeteren qua MCP-compliance.

MCP-score

| Heeft een LICENSE | ✅ (Apache-2.0) |

|---|---|

| Heeft ten minste één tool | ✅ |

| Aantal forks | 5 |

| Aantal sterren | 12 |

Veelgestelde vragen

- Wat is de MalwareBazaar MCP Server?

Het is een AI-gedreven MCP-server die FlowHunt (of andere automatiseringstools) verbindt met het Malware Bazaar-platform, waardoor realtime toegang tot malware-samples, sample-metadata en tag-gebaseerde dreigingsinformatie mogelijk is.

- Welke tools biedt de MalwareBazaar MCP Server?

Het biedt tools voor het ophalen van recente malware-samples, het ophalen van gedetailleerde metadata over samples, het downloaden van samplebestanden en zoeken op tag—allemaal via een gestandaardiseerde MCP-interface.

- Hoe sla ik mijn API-sleutel veilig op?

Gebruik altijd een `.env`-bestand om je `MALWAREBAZAAR_API_KEY` op te slaan en verwijs ernaar in je configuratie. Hardcode nooit gevoelige sleutels in je code of configuratiebestanden.

- Kan ik deze MCP-server gebruiken voor geautomatiseerde malware-analyse?

Ja, je kunt het ophalen, triageren en analyseren van malware-samples en hun metadata automatiseren met FlowHunt-werkstromen of elk compatibel systeem dat MCP-servers ondersteunt.

- Is deze MCP-server geschikt voor SOAR of beveiligingsautomatisering?

Absoluut. De gestandaardiseerde interface en krachtige tooling maken het ideaal voor integratie met SOAR-platformen of geautomatiseerde incident response-pijplijnen in cybersecurityomgevingen.

Integreer MalwareBazaar-inlichtingen in je flows

Versterk je beveiligingsautomatisering met realtime malwarefeeds en gedetailleerde sample-analyse. Zet vandaag nog de MalwareBazaar MCP Server op in FlowHunt.