Keycloak MCP Server

Automatyzuj zarządzanie użytkownikami i realmami Keycloak w FlowHunt dzięki Keycloak MCP Server, usprawniając zadania uwierzytelniania za pomocą interfejsów AI.

Co robi serwer MCP „Keycloak”?

Keycloak MCP (Model Context Protocol) Server to wyspecjalizowane narzędzie umożliwiające zarządzanie użytkownikami i realmami Keycloak z wykorzystaniem AI. Działa jako pomost pomiędzy asystentami AI a Keycloak, pozwalając zewnętrznym klientom (takim jak Claude Desktop czy inne platformy zgodne z MCP) na automatyzację zadań związanych z zarządzaniem użytkownikami i realmami. Poprzez interfejs MCP deweloperzy mogą płynnie wykonywać operacje takie jak tworzenie i usuwanie użytkowników, listowanie realmów oraz użytkowników. Zwiększa to efektywność pracy zespołów developerskich i DevOps, ponieważ agent AI może programowo współpracować z infrastrukturą uwierzytelniania i zarządzania użytkownikami, usprawniając rutynowe zadania administracyjne i ograniczając ręczne czynności.

Lista Promptów

Brak szablonów promptów wymienionych w repozytorium.

Lista Zasobów

Brak udokumentowanych, jawnych zasobów w repozytorium.

Lista Narzędzi

create-user

Tworzy nowego użytkownika w wybranym realmie.

Wejścia: realm, username, email, firstName, lastNamedelete-user

Usuwa użytkownika z wybranego realmu.

Wejścia: realm, userIdlist-realms

Wyświetla wszystkie dostępne realmy Keycloak.list-users

Wyświetla wszystkich użytkowników w wybranym realmie.

Wejścia: realm

Przypadki użycia tego serwera MCP

- Automatyczne przydzielanie użytkowników

Deweloperzy lub inżynierowie DevOps mogą automatyzować proces tworzenia nowych użytkowników w różnych realmach, ograniczając manualną pracę i zapewniając spójny onboarding. - Masowe zarządzanie użytkownikami

Łatwo listuj lub usuwaj użytkowników w wybranych realmach – idealne dla środowisk z dużą liczbą kont. - Administracja realmami

Szybko pobieraj listę wszystkich dostępnych realmów, co ułatwia zarządzanie wieloma środowiskami lub tenantami. - Integracja z agentami AI

Pozwól asystentom AI obsługiwać powtarzalne zadania administracyjne Keycloak, np. tworzenie użytkowników testowych na potrzeby QA lub czyszczenie środowisk demo po testach. - Portale samoobsługowe

Umożliw użytkownikom końcowym lub zespołom wsparcia wykonywanie rutynowych operacji zarządzania użytkownikami przez interfejsy AI, skracając czas reakcji i zmniejszając obciążenie wsparcia.

Jak skonfigurować

Windsurf

- Upewnij się, że Node.js jest zainstalowany na Twoim systemie.

- Zlokalizuj plik konfiguracyjny Windsurf.

- Dodaj Keycloak MCP Server, używając poniższego fragmentu JSON:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Zapisz konfigurację i zrestartuj Windsurf.

- Zweryfikuj konfigurację sprawdzając, czy Windsurf łączy się z Keycloak MCP Server.

Claude

- Upewnij się, że Node.js jest zainstalowany.

- Otwórz plik konfiguracyjny Claude Desktop.

- Wstaw poniższą konfigurację pod

mcpServers:{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Zapisz plik i zrestartuj Claude Desktop.

- Potwierdź połączenie z Keycloak MCP Server.

Cursor

- Upewnij się, że Node.js jest zainstalowany.

- Znajdź i otwórz plik konfiguracyjny Cursor.

- Dodaj szczegóły Keycloak MCP Server:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Zapisz konfigurację i zrestartuj Cursor.

- Sprawdź, czy połączenie się powiodło.

Cline

- Zainstaluj Node.js, jeśli nie jest jeszcze obecny.

- Uzyskaj dostęp do pliku konfiguracyjnego Cline.

- Dodaj poniższą konfigurację MCP Server:

{ "mcpServers": { "keycloak": { "command": "npx", "args": ["-y", "keycloak-model-context-protocol"], "env": { "KEYCLOAK_URL": "http://localhost:8080", "KEYCLOAK_ADMIN": "admin", "KEYCLOAK_ADMIN_PASSWORD": "admin" } } } } - Zapisz zmiany i zrestartuj Cline.

- Zweryfikuj, że Cline rozpoznaje Keycloak MCP Server.

Bezpieczne przechowywanie kluczy API

Zaleca się używanie zmiennych środowiskowych do poufnych danych, takich jak dane administratora. Przykładowa konfiguracja:

{

"mcpServers": {

"keycloak": {

"command": "npx",

"args": ["-y", "keycloak-model-context-protocol"],

"env": {

"KEYCLOAK_URL": "http://localhost:8080",

"KEYCLOAK_ADMIN": "${KEYCLOAK_ADMIN}",

"KEYCLOAK_ADMIN_PASSWORD": "${KEYCLOAK_ADMIN_PASSWORD}"

}

}

}

}

Ustaw zmienne środowiskowe KEYCLOAK_ADMIN oraz KEYCLOAK_ADMIN_PASSWORD bezpiecznie w systemie przed uruchomieniem aplikacji.

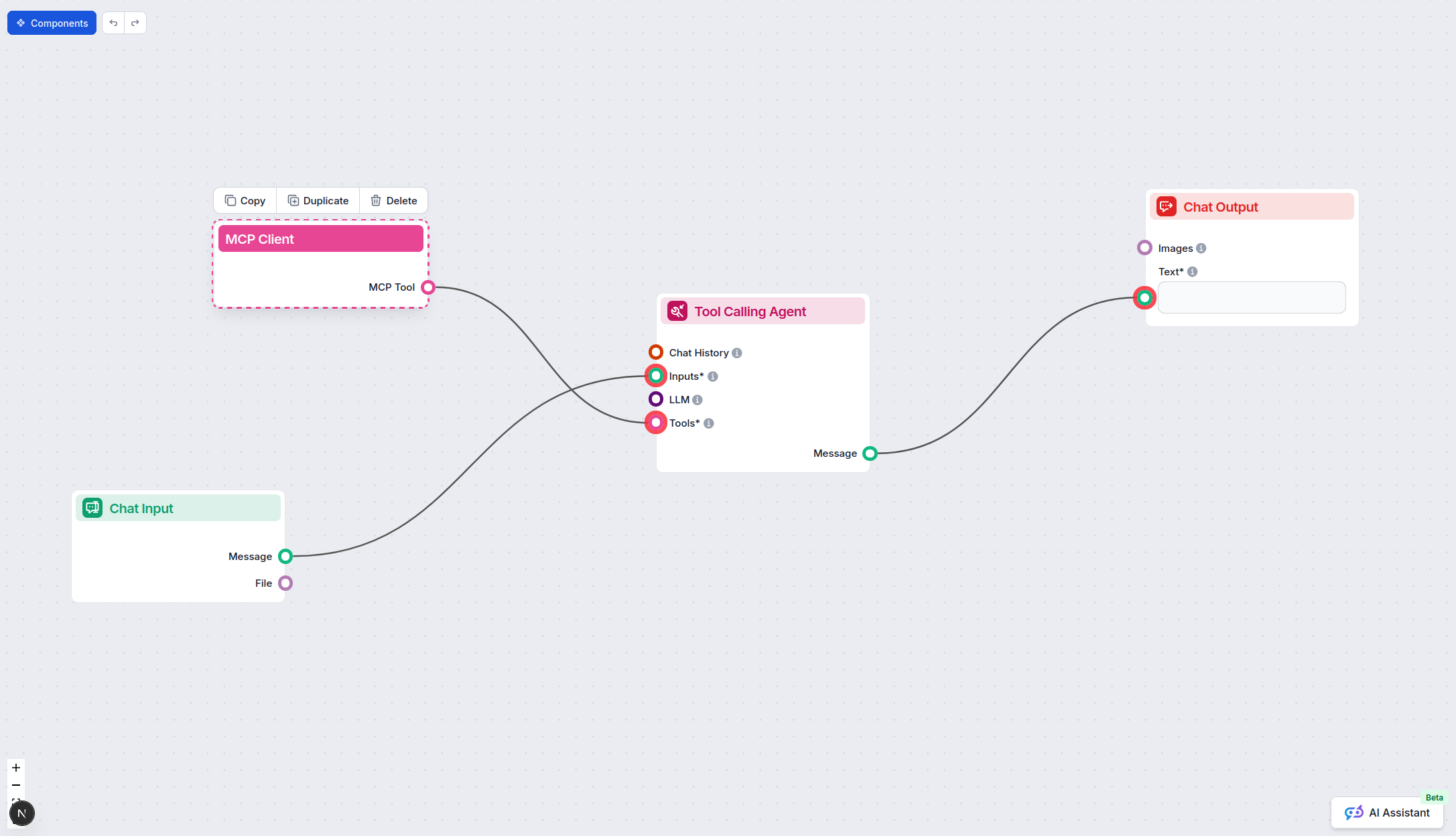

Jak używać tego MCP we flows

Używanie MCP w FlowHunt

Aby zintegrować serwery MCP z workflow FlowHunt, zacznij od dodania komponentu MCP do swojego flow i połącz go z agentem AI:

Kliknij komponent MCP, aby otworzyć panel konfiguracyjny. W sekcji konfiguracyjnej MCP systemu wklej dane serwera MCP w tym formacie JSON:

{

"keycloak": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Po skonfigurowaniu agent AI może korzystać z tego MCP jako narzędzia ze wszystkimi jego funkcjami i możliwościami. Pamiętaj, aby zamienić “keycloak” na nazwę swojego serwera MCP i podać własny adres URL.

Przegląd

| Sekcja | Dostępność | Szczegóły/Uwagi |

|---|---|---|

| Przegląd | ✅ | |

| Lista Promptów | ⛔ | Brak |

| Lista Zasobów | ⛔ | Brak |

| Lista Narzędzi | ✅ | Narzędzia do zarządzania użytkownikami i realmami |

| Bezpieczne przechowywanie kluczy API | ✅ | Używa zmiennych środowiskowych |

| Wsparcie sampling-u (mniej istotne w ocenie) | ⛔ | Brak informacji |

Na podstawie dostępnej dokumentacji i funkcji, Keycloak MCP Server zapewnia solidne podstawowe narzędzia do administracji Keycloak, lecz brakuje mu zaawansowanych funkcji MCP jak szablony promptów, jawne zasoby czy wsparcie sampling-u. Jego główną wartością jest proste zarządzanie użytkownikami/realmami przez interfejsy AI.

Wynik MCP

| Posiada plik LICENSE | ⛔ |

|---|---|

| Ma przynajmniej jedno narzędzie | ✅ |

| Liczba forków | 9 |

| Liczba gwiazdek | 22 |

Ocena końcowa:

Oceniam ten serwer MCP na 5/10. Oferuje niezbędne, dobrze udokumentowane narzędzia do administracji Keycloak, ale brakuje mu zaawansowanych funkcji MCP oraz pliku LICENSE, co ogranicza możliwości jego wdrożenia i rozwoju.

Najczęściej zadawane pytania

- Czym jest Keycloak MCP Server?

Keycloak MCP Server to narzędzie umożliwiające asystentom AI i zewnętrznym klientom programowe zarządzanie użytkownikami i realmami Keycloak. Zapewnia zautomatyzowane interfejsy do tworzenia i usuwania użytkowników, listowania realmów i użytkowników, usprawniając procesy uwierzytelniania.

- Jakie operacje zarządzania Keycloak są obsługiwane?

Obsługuje tworzenie użytkowników, usuwanie użytkowników, listowanie wszystkich realmów oraz listowanie użytkowników w danym realmie — obejmując kluczowe zadania administracyjne.

- Czy mogę używać Keycloak MCP Server z FlowHunt?

Tak, wystarczy dodać komponent MCP do swojego flow w FlowHunt i skonfigurować endpoint Keycloak MCP. Twoje agenty AI będą mogły płynnie automatyzować zadania zarządzania użytkownikami i realmami.

- Jak bezpiecznie przechowywać dane dostępowe administratora Keycloak?

Zaleca się przechowywanie poufnych informacji, takich jak dane dostępowe administratora, w zmiennych środowiskowych. Skonfiguruj swój serwer MCP tak, aby korzystał z tych zmiennych, co zwiększa bezpieczeństwo i zapobiega przypadkowemu ujawnieniu danych.

- Jakie są typowe przypadki użycia tego serwera?

Automatyczne przydzielanie użytkowników, masowe zarządzanie użytkownikami, administracja realmami, przepływy uwierzytelniania sterowane przez AI oraz umożliwienie portalom samoobsługowym zarządzania użytkownikami przez zespoły wsparcia lub użytkowników końcowych.

Przyspiesz administrację Keycloak z Keycloak MCP Server od FlowHunt

Usprawnij zadania zarządzania użytkownikami i realmami dzięki Keycloak MCP Server od FlowHunt i pozwól swojemu agentowi AI obsługiwać rutynową administrację uwierzytelnianiem.