Serwer MalwareBazaar MCP

Podłącz informacje o malware bezpośrednio do swoich przepływów automatyzacji za pomocą serwera MalwareBazaar MCP — pobieraj próbki, metadane i poluj po tagach przez bezpieczny, standaryzowany interfejs.

Co robi serwer “MalwareBazaar” MCP?

Serwer MalwareBazaar MCP to oparty na AI serwer Model Context Protocol (MCP) zaprojektowany do autonomicznej komunikacji z platformą Malware Bazaar. Umożliwia asystentom AI i badaczom cyberbezpieczeństwa dostęp do wywiadu o zagrożeniach w czasie rzeczywistym oraz szczegółowych metadanych próbek malware przez standaryzowany interfejs MCP. Łącząc się z Malware Bazaar, serwer pozwala na realizację workflow wymagających aktualnych danych o malware, takich jak zapytania o najnowsze próbki, pobieranie szczegółowych metadanych, pobieranie próbek i wyszukiwanie po tagach. Serwer ten umożliwia płynną integrację z zewnętrznymi zasobami cyberbezpieczeństwa, zwiększając możliwości deweloperów i agentów AI w automatyzacji, badaniu oraz reagowaniu na zagrożenia związane z malware w sposób efektywny i bezpieczny.

Lista Promptów

Brak jawnie zdefiniowanych szablonów promptów w repozytorium.

Lista Zasobów

Brak jawnie zdefiniowanych prymitywów zasobów MCP w repozytorium.

Lista Narzędzi

- get_recent: Pobiera do 10 najnowszych próbek malware z MalwareBazaar.

- get_info: Pobiera szczegółowe metadane dotyczące konkretnej próbki malware.

- get_file: Pobiera próbkę malware z MalwareBazaar.

- get_taginfo: Pobiera próbki malware powiązane z określonym tagiem.

Przykłady użycia tego serwera MCP

- Zbieranie wywiadu o zagrożeniach w czasie rzeczywistym: Deweloperzy i analitycy bezpieczeństwa mogą automatyzować pobieranie najnowszych próbek malware, zapewniając zawsze aktualne dane o zagrożeniach.

- Analiza metadanych próbek: Umożliwia agentom AI lub analitykom pobieranie szczegółowych informacji o konkretnych próbkach malware, wspierając głębsze dochodzenia i automatyczną selekcję.

- Pozyskiwanie próbek malware: Umożliwia bezpieczne i autoryzowane pobieranie próbek malware do badań lub analizy sandboxowej, usprawniając workflow badań nad cyberzagrożeniami.

- Polowanie na zagrożenia z użyciem tagów: Pozwala na wyszukiwanie i agregowanie próbek malware według tagów, pomagając analitykom skupić się na rodzinach, kampaniach lub określonych zachowaniach złośliwych.

- Integracja z narzędziami automatyzacji bezpieczeństwa: Może być zintegrowany z platformami SOAR (Security Orchestration, Automation, and Response) w celu automatyzacji reakcji na incydenty z wykorzystaniem aktualnych informacji o malware.

Jak to skonfigurować

Windsurf

- Wymagania wstępne: Upewnij się, że Node.js i

uvsą zainstalowane. - Utwórz klucz API MalwareBazaar na abuse.ch.

- Utwórz plik

.envw katalogu projektu:MALWAREBAZAAR_API_KEY=<APIKEY> - Zainstaluj zależności:

curl -LsSf https://astral.sh/uv/install.sh | sh cd MalwareBazaar_MCP uv init . uv venv source .venv/bin/activate uv pip install -r requirements.txt - Skonfiguruj serwer MCP w Windsurf:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Zabezpiecz klucz API: Przechowuj

MALWAREBAZAAR_API_KEYw.env, a nie w pliku konfiguracyjnym JSON.

Claude

- Wymagania wstępne: Muszą być zainstalowane Node.js i

uv. - Uzyskaj klucz API i utwórz

.envjak wyżej. - Zainstaluj zależności jak wyżej.

- Edytuj konfigurację MCP dla Claude:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Zabezpiecz zmienne środowiskowe jak wyżej.

Cursor

- Wymagania wstępne: Zainstaluj Node.js i

uv. - Klucz API: Uzyskaj i ustaw w

.env. - Zainstaluj zależności jak wyżej.

- Zaktualizuj konfigurację MCP Cursor:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Bezpieczeństwo środowiska: Używaj

.envdla wrażliwych danych.

Cline

- Wymagania wstępne: Node.js i

uv. - Klucz API i

.env: Jak wyżej. - Zainstaluj wymagane pakiety jak wyżej.

- Przykład konfiguracji MCP:

{ "mcpServers": { "malwarebazaar": { "description": "Malware Bazaar MCP Server", "command": "/Users/XXX/.local/bin/uv", "args": [ "--directory", "/Users/XXX/Documents/MalwareBazaar_MCP", "run", "malwarebazaar_mcp.py" ] } } } - Zabezpiecz klucze API: Nie przechowuj w konfiguracji; używaj zmiennych środowiskowych.

Przykład z użyciem zmiennych środowiskowych:

{

"mcpServers": {

"malwarebazaar": {

"description": "Malware Bazaar MCP Server",

"command": "uv",

"args": [

"--directory",

"/path/to/MalwareBazaar_MCP",

"run",

"malwarebazaar_mcp.py"

],

"env": {

"MALWAREBAZAAR_API_KEY": "${MALWAREBAZAAR_API_KEY}"

}

}

}

}

Jak używać tego MCP w przepływach

Użycie MCP w FlowHunt

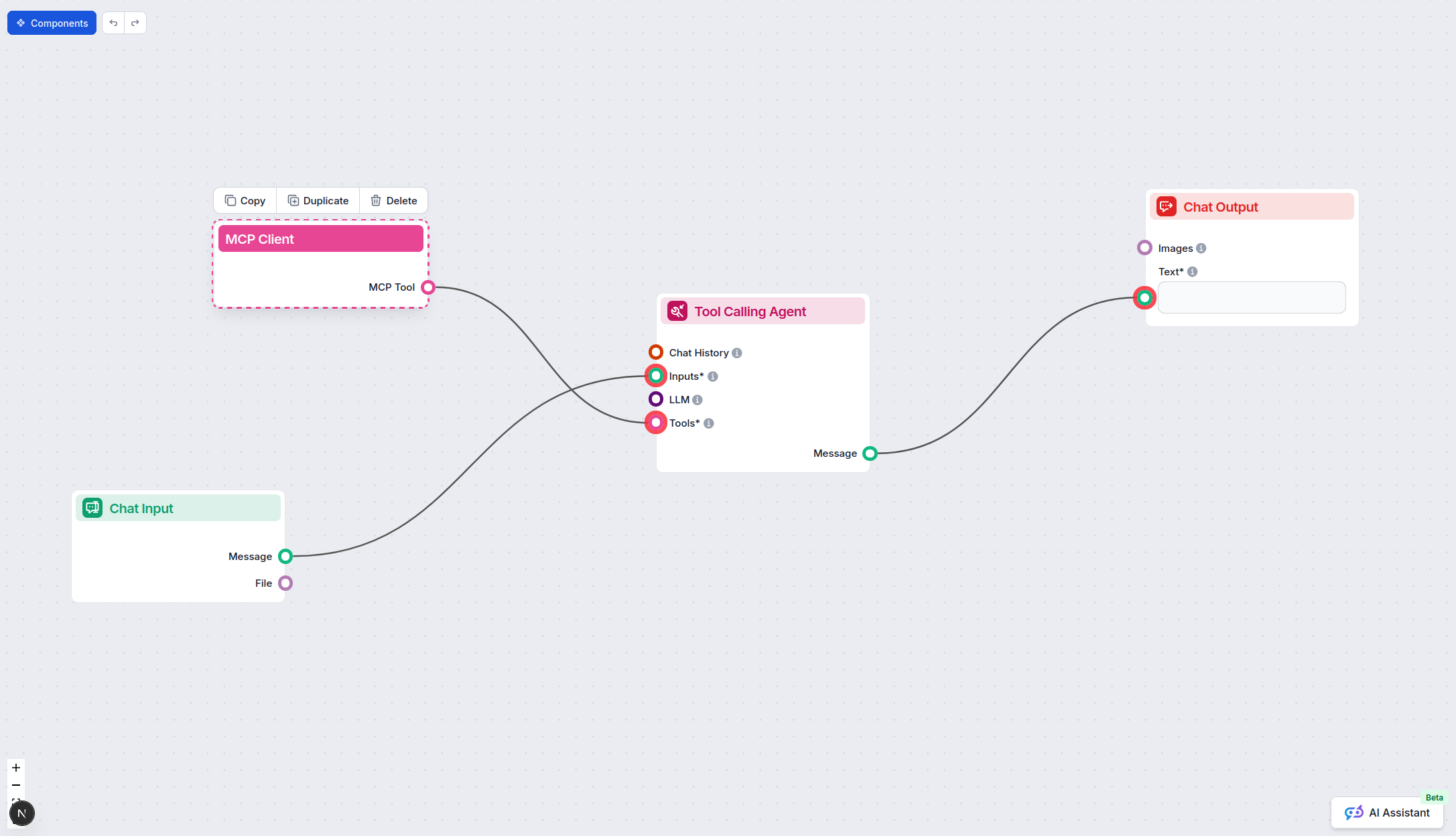

Aby zintegrować serwery MCP w swoim workflow FlowHunt, zacznij od dodania komponentu MCP do swojego przepływu i podłączenia go do swojego agenta AI:

Kliknij komponent MCP, aby otworzyć panel konfiguracji. W sekcji systemowej konfiguracji MCP wstaw szczegóły serwera MCP używając tego formatu JSON:

{

"malwarebazaar": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Po skonfigurowaniu agent AI może korzystać z tego MCP jako narzędzia z dostępem do wszystkich jego funkcji. Pamiętaj, aby zamienić “malwarebazaar” na faktyczną nazwę twojego serwera MCP i podać swój własny adres URL serwera MCP.

Przegląd

| Sekcja | Dostępność | Szczegóły/Uwagi |

|---|---|---|

| Przegląd | ✅ | |

| Lista Promptów | ⛔ | Nie znaleziono szablonów promptów |

| Lista Zasobów | ⛔ | Brak jawnie zdefiniowanych zasobów |

| Lista Narzędzi | ✅ | 4 udokumentowane narzędzia |

| Zabezpieczanie kluczy API | ✅ | Instrukcje dla .env oraz JSON z env |

| Obsługa Sampling (mniej istotne w ocenie) | ⛔ | Nie wspomniano |

Obsługa Roots: ⛔ (nieudokumentowana)

Obsługa Sampling: ⛔ (nieudokumentowana)

Na podstawie dostępnej dokumentacji i kodu, MalwareBazaar MCP oferuje kompleksowe narzędzia dla workflow wywiadu o malware, ale nie zawiera szablonów promptów, jawnych definicji zasobów ani dokumentacji wsparcia dla zaawansowanych funkcji MCP, takich jak Roots i Sampling.

Nasza opinia

Ten serwer MCP jest wyspecjalizowany, dobrze udokumentowany pod kątem uruchomienia i wyraźnie oferuje praktyczne narzędzia do badań nad malware. Jednak brak szablonów promptów, definicji zasobów i brak wzmianki o Roots czy Sampling ogranicza interoperacyjność i zaawansowane zastosowania. Solidny w swojej niszy, ale mógłby lepiej spełniać wymagania MCP.

Ocena MCP

| Ma LICENCJĘ | ✅ (Apache-2.0) |

|---|---|

| Ma przynajmniej jedno narzędzie | ✅ |

| Liczba forków | 5 |

| Liczba gwiazdek | 12 |

Najczęściej zadawane pytania

- Czym jest serwer MalwareBazaar MCP?

To serwer MCP oparty na AI, który łączy FlowHunt (lub inne narzędzia automatyzacji) z platformą Malware Bazaar, umożliwiając dostęp w czasie rzeczywistym do próbek malware, metadanych próbek oraz wywiadu o zagrożeniach opartych na tagach.

- Jakie narzędzia oferuje serwer MalwareBazaar MCP?

Udostępnia narzędzia do pobierania najnowszych próbek malware, pozyskiwania szczegółowych metadanych o próbkach, pobierania plików próbek oraz wyszukiwania po tagach — wszystko przez standaryzowany interfejs MCP.

- Jak bezpiecznie przechowywać mój klucz API?

Zawsze używaj pliku `.env` do przechowywania `MALWAREBAZAAR_API_KEY` i odnoś się do niego w konfiguracji. Nigdy nie umieszczaj wrażliwych kluczy bezpośrednio w kodzie lub plikach konfiguracyjnych.

- Czy mogę używać tego serwera MCP do automatycznej analizy malware?

Tak, możesz automatyzować pobieranie, selekcję i analizę próbek malware oraz ich metadanych, wykorzystując workflow FlowHunt lub dowolny zgodny system obsługujący serwery MCP.

- Czy ten serwer MCP nadaje się do SOAR lub automatyzacji bezpieczeństwa?

Zdecydowanie. Standaryzowany interfejs oraz zaawansowane narzędzia sprawiają, że idealnie nadaje się do integracji z platformami SOAR lub zautomatyzowanymi pipeline'ami reakcji na incydenty w środowiskach cyberbezpieczeństwa.

Zintegruj MalwareBazaar Intelligence w swoich przepływach

Wzmocnij swoje automatyzacje bezpieczeństwa dzięki feedom malware w czasie rzeczywistym i szczegółowej analizie próbek. Skonfiguruj serwer MalwareBazaar MCP w FlowHunt już dziś.