Integracja z serwerem OpenCTI MCP

Połącz FlowHunt z OpenCTI przy pomocy serwera OpenCTI MCP, aby uzyskać zaawansowaną, zautomatyzowaną analizę zagrożeń i usprawnione przepływy bezpieczeństwa.

Co robi serwer “OpenCTI” MCP?

Serwer OpenCTI MCP to serwer Model Context Protocol (MCP), który umożliwia bezproblemową integrację z platformą OpenCTI (Open Cyber Threat Intelligence). Działając jako pomost między asystentami AI a bazą danych threat intelligence OpenCTI, pozwala klientom AI na zapytania, pobieranie i interakcję z danymi o cyberzagrożeniach przy użyciu ustandaryzowanego interfejsu. Ten serwer umożliwia takie zadania, jak wyszukiwanie informacji o malware, zapytania o wskaźniki kompromitacji, zarządzanie użytkownikami i grupami oraz operacje na plikach. Programiści mogą go wykorzystać do automatyzacji przepływów bezpieczeństwa, wzbogacania odpowiedzi LLM o bieżące dane o zagrożeniach oraz uproszczenia dostępu do praktycznej wiedzy o zagrożeniach w środowiskach deweloperskich i operacyjnych.

Lista promptów

W repozytorium ani dokumentacji nie znajduje się żadnych szablonów promptów.

Lista zasobów

W dostępnej dokumentacji ani plikach repozytorium nie opisano żadnych jawnych zasobów.

Lista narzędzi

W dokumentacji ani kodzie nie znajduje się lista konkretnych narzędzi. Dokumentacja opisuje jedynie funkcjonalności wysokiego poziomu i możliwości API, ale nie wymienia narzędzi MCP ani ich sygnatur.

Przypadki użycia tego serwera MCP

- Automatyzacja Threat Intelligence: Automatyzuj pobieranie i analizę najnowszych raportów o zagrożeniach, wskaźników kompromitacji, informacji o malware i aktorach zagrożeń z OpenCTI, umożliwiając proaktywne działania operacyjne w zakresie bezpieczeństwa.

- Integracja z operacjami bezpieczeństwa: Integruj się z narzędziami SOC, aby agenci AI mogli pobierać informacje o kampaniach, listy wzorców ataków i przekazywać praktyczne wskazówki dla zespołów reagowania na incydenty.

- Zarządzanie użytkownikami i grupami: Wykorzystaj asystentów AI do wyświetlania i zarządzania użytkownikami lub grupami w instancji OpenCTI, wspierając przepływy administracyjne i audyty dostępu.

- Operacje na obiektach STIX: Zapytuj i manipuluj obiektami STIX, takimi jak kampanie czy wzorce ataków, bezpośrednio ze środowisk deweloperskich lub automatycznych workflow.

- Dostęp do plików i danych referencyjnych: Umożliw AI interakcję z plikami, definicjami oznaczeń i etykietami w OpenCTI, wspierając zaawansowane wzbogacanie danych i zadania klasyfikacyjne.

Jak to skonfigurować

Windsurf

- Wymagania: Upewnij się, że masz zainstalowany Node.js 16+ oraz dostęp do instancji OpenCTI z ważnym tokenem API.

- Przygotowanie środowiska: Skopiuj

.env.exampledo.envi uzupełnij swoimi danymi OpenCTI. - Konfiguracja serwera MCP: Edytuj plik konfiguracyjny Windsurf MCP, aby dodać serwer OpenCTI:

{ "mcpServers": { "opencti": { "command": "node", "args": ["path/to/opencti-server/build/index.js"], "env": { "OPENCTI_URL": "${OPENCTI_URL}", "OPENCTI_TOKEN": "${OPENCTI_TOKEN}" } } } } - Zapisz i zrestartuj: Zapisz konfigurację i zrestartuj klienta Windsurf.

- Weryfikacja: Upewnij się, że serwer MCP jest widoczny i dostępny w Windsurf.

Claude

- Wymagania: Zainstaluj Node.js 16+ i uzyskaj dane dostępowe do OpenCTI.

- Przygotowanie środowiska: Skopiuj

.env.exampledo.envi uzupełnij swoimi danymi OpenCTI. - Dodanie MCP w Claude: Zaktualizuj ustawienia MCP w następujący sposób:

{ "mcpServers": { "opencti": { "command": "node", "args": ["path/to/opencti-server/build/index.js"], "env": { "OPENCTI_URL": "${OPENCTI_URL}", "OPENCTI_TOKEN": "${OPENCTI_TOKEN}" } } } } - Restart Claude: Zapisz konfigurację i zrestartuj Claude.

- Sprawdź połączenie: Potwierdź połączenie z OpenCTI MCP.

Cursor

- Wymagania: Upewnij się, że Node.js 16+ jest zainstalowany i masz dostęp do OpenCTI.

- Konfiguracja środowiska: Skopiuj

.env.examplejako.envi ustaw swój adres URL i token OpenCTI. - Edytuj konfigurację Cursor: Wstaw poniższy fragment do swojej konfiguracji MCP:

{ "mcpServers": { "opencti": { "command": "node", "args": ["path/to/opencti-server/build/index.js"], "env": { "OPENCTI_URL": "${OPENCTI_URL}", "OPENCTI_TOKEN": "${OPENCTI_TOKEN}" } } } } - Restart Cursor: Zapisz i zrestartuj aplikację.

- Weryfikacja: Upewnij się, że serwer OpenCTI MCP działa poprawnie w Cursor.

Cline

- Wymagania: Zainstaluj Node.js 16+ i przygotuj dane dostępowe do instancji OpenCTI.

- Ustaw plik środowiskowy: Skopiuj

.env.exampledo.envi uzupełnij swoimi danymi. - Konfiguracja Cline MCP: Dodaj OpenCTI MCP do swojej konfiguracji:

{ "mcpServers": { "opencti": { "command": "node", "args": ["path/to/opencti-server/build/index.js"], "env": { "OPENCTI_URL": "${OPENCTI_URL}", "OPENCTI_TOKEN": "${OPENCTI_TOKEN}" } } } } - Restart Cline: Zapisz konfigurację i zrestartuj Cline.

- Weryfikacja: Sprawdź, czy OpenCTI MCP pojawia się zgodnie z oczekiwaniami.

Zabezpieczanie kluczy API (dotyczy wszystkich platform)

- Zawsze korzystaj ze zmiennych środowiskowych do przechowywania wrażliwych danych API. Przykładowa konfiguracja:

{ "mcpServers": { "opencti": { "command": "node", "args": ["path/to/opencti-server/build/index.js"], "env": { "OPENCTI_URL": "${OPENCTI_URL}", "OPENCTI_TOKEN": "${OPENCTI_TOKEN}" } } } }

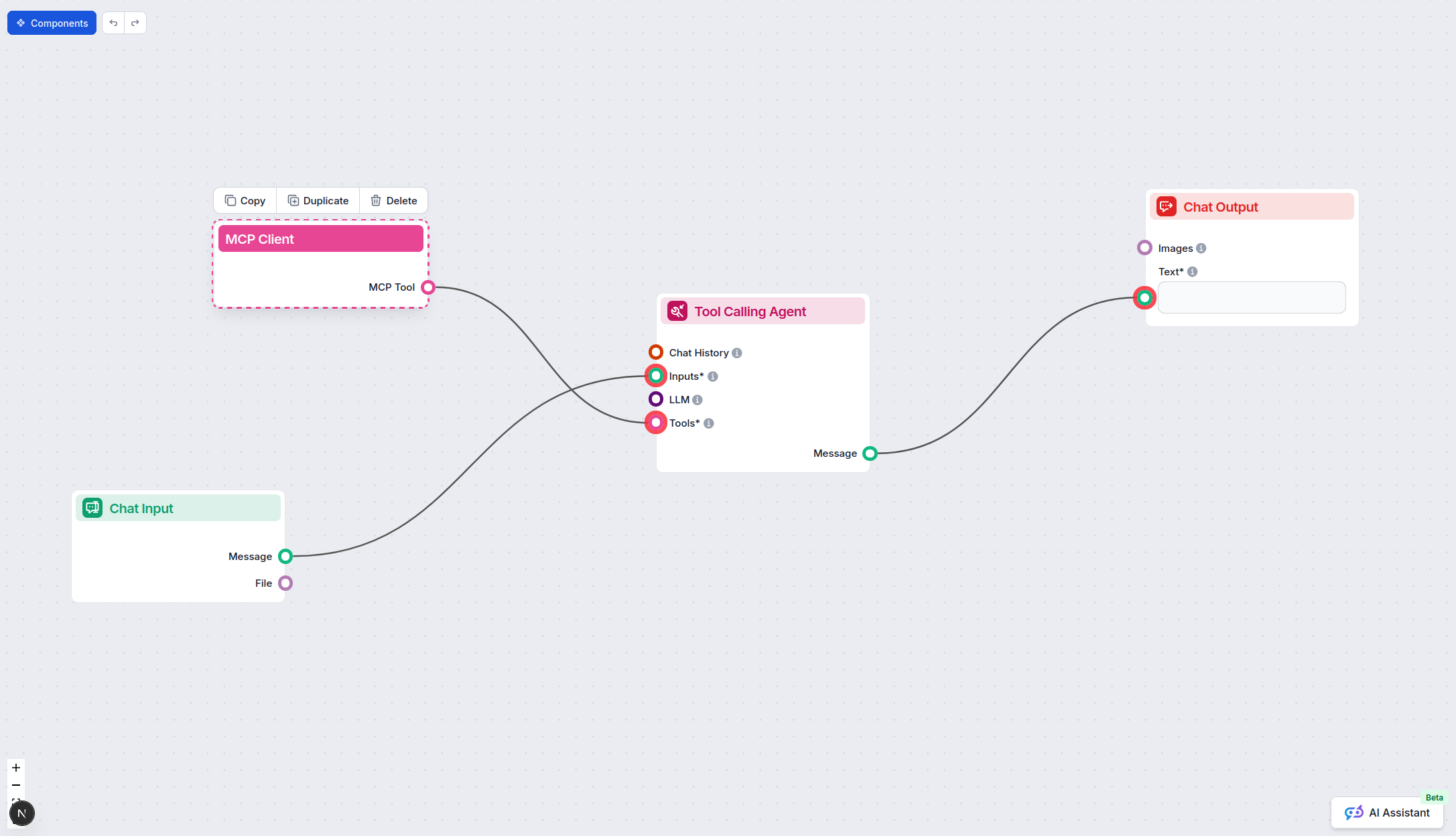

Jak używać tego MCP w flows

Użycie MCP w FlowHunt

Aby zintegrować serwery MCP z workflow FlowHunt, rozpocznij od dodania komponentu MCP do swojego flow i połącz go ze swoim agentem AI:

Kliknij komponent MCP, aby otworzyć panel konfiguracji. W sekcji konfiguracji systemowej MCP wklej dane swojego serwera MCP w tym formacie JSON:

{

"opencti": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Po skonfigurowaniu agent AI może korzystać z tego MCP jako narzędzia ze wszystkimi jego funkcjami i możliwościami. Pamiętaj, aby zmienić “opencti” na rzeczywistą nazwę swojego serwera MCP i podać własny adres URL.

Przegląd

| Sekcja | Dostępność | Szczegóły/Uwagi |

|---|---|---|

| Przegląd | ✅ | Podstawowy opis w README |

| Lista promptów | ⛔ | Brak szablonów promptów |

| Lista zasobów | ⛔ | Brak opisanych jawnie zasobów MCP |

| Lista narzędzi | ⛔ | Brak konkretnej listy narzędzi |

| Zabezpieczanie kluczy API | ✅ | Opisana obsługa zmiennych środowiskowych |

| Wsparcie sampling-u (mniej istotne) | ⛔ | Brak wzmianki o sampling-u |

Na podstawie dostępnej dokumentacji i kodu serwer OpenCTI MCP zapewnia jasny opis i solidne instrukcje wdrożeniowe, ale brakuje mu jawnych szczegółów dotyczących zasobów, promptów, narzędzi i zaawansowanych funkcji MCP, takich jak sampling czy konfiguracja roots.

Nasza opinia

Na podstawie dostępnych informacji ten serwer MCP stanowi dobrą podstawę do integracji z OpenCTI i oferuje solidne praktyki wdrożeniowe oraz bezpieczeństwa, lecz brakuje transparentności w zakresie funkcji MCP (takich jak narzędzia, zasoby, prompt-y, sampling). W związku z tym oceniamy tę implementację MCP na 5/10 pod względem kompletności i użyteczności dla integracji z LLM.

Ocena MCP

| Czy posiada LICENCJĘ? | ✅ (MIT) |

|---|---|

| Czy ma przynajmniej jedno narzędzie | ⛔ |

| Liczba Forków | 10 |

| Liczba Gwiazdek | 18 |

Najczęściej zadawane pytania

- Czym jest serwer OpenCTI MCP?

Serwer OpenCTI MCP umożliwia FlowHunt (i innym platformom AI) dostęp i automatyzację przepływów informacji o cyberzagrożeniach, pełniąc rolę pomostu między agentami AI a bazą danych OpenCTI. Standaryzuje dostęp do danych o zagrożeniach, takich jak malware, wskaźniki kompromitacji, wzorce ataków oraz zarządzanie użytkownikami.

- Jakie są główne przypadki użycia tej integracji?

Kluczowe przypadki użycia to automatyczne pobieranie informacji o zagrożeniach, integracja z narzędziami SOC, zarządzanie użytkownikami/grupami w OpenCTI, zapytania o obiekty STIX oraz wzbogacanie reakcji AI na incydenty o dane w czasie rzeczywistym z OpenCTI.

- Czy ten serwer MCP ma wbudowane szablony promptów lub narzędzia?

W tym serwerze MCP nie są dostępne konkretne szablony promptów ani jawne sygnatury narzędzi. Integracja skupia się na standaryzacji dostępu do API OpenCTI, a nie na dostarczaniu gotowych promptów lub narzędzi.

- Jak wygląda zabezpieczenie danych dostępowych do API?

Dane dostępowe do API są zabezpieczane przy użyciu zmiennych środowiskowych. Nigdy nie umieszczaj bezpośrednio adresu URL OpenCTI ani tokena w plikach konfiguracyjnych. Zawsze używaj pliku .env lub systemu zarządzania środowiskiem dla danych wrażliwych.

- Czy mogę korzystać z tego MCP z wieloma klientami FlowHunt?

Tak, serwer OpenCTI MCP jest kompatybilny z klientami Windsurf, Claude, Cursor i Cline. Dla każdego z nich opisane są szczegółowe kroki konfiguracji.

- Jaki jest ogólny wynik kompletności dla tego serwera MCP?

Na podstawie dostępnej dokumentacji i funkcji MCP, ten serwer MCP otrzymuje ocenę 5/10 pod względem kompletności i przejrzystości — oferuje solidny setup i bezpieczeństwo, lecz brakuje mu szczegółowej ekspozycji narzędzi/zasobów.

Wzmocnij swoje Threat Intelligence dzięki OpenCTI MCP

Wdróż serwer OpenCTI MCP z FlowHunt, aby zautomatyzować dostęp do informacji o cyberzagrożeniach, wzbogacać odpowiedzi LLM i usprawnić operacje SOC. Bezpiecznie, skalowalnie i wydajnie.