ssh-mcp-server: Bezpieczny zdalny SSH dla przepływów pracy AI

ssh-mcp-server łączy AI i narzędzia deweloperskie z bezpiecznym wykonywaniem poleceń SSH oraz transferem plików, usprawniając operacje bez ryzyka wycieku poświadczeń.

Do czego służy serwer MCP “ssh-mcp-server”?

ssh-mcp-server to narzędzie pośredniczące, które umożliwia asystentom AI oraz innym aplikacjom obsługującym Model Context Protocol (MCP) wykonywanie zdalnych poleceń SSH przez zunifikowany interfejs. Działając jako bezpieczny pośrednik, pozwala asystentom AI bezpiecznie zarządzać zdalnymi serwerami, wykonywać polecenia oraz pobierać wyniki bez bezpośredniego ujawniania poświadczeń SSH modelom AI. Serwer obsługuje wiele bezpiecznych metod połączenia SSH, w tym uwierzytelnianie hasłem i kluczem prywatnym (z opcjonalnym wsparciem dla passphrase). Oferuje także kontrolę bezpieczeństwa poleceń przez mechanizmy blacklist i whitelist oraz umożliwia dwukierunkowy transfer plików między serwerami lokalnymi i zdalnymi. ssh-mcp-server został zaprojektowany do płynnej integracji z przepływami pracy deweloperskiej, zapewniając deweloperom i agentom AI wydajny, kontrolowany dostęp do zdalnych systemów w takich zadaniach jak utrzymanie, automatyzacja czy wdrożenia.

Lista promptów

W dostępnej dokumentacji nie wymieniono szablonów promptów.

Lista zasobów

W dostępnych plikach i README nie udokumentowano żadnych zasobów.

Lista narzędzi

- execute-command

Narzędzie do wykonywania poleceń: Wykonuje polecenia SSH na zdalnych serwerach i pobiera wyniki. - upload

Narzędzie do przesyłania plików: Przesyła lokalne pliki do określonych lokalizacji na zdalnych serwerach. - download

Narzędzie do pobierania plików: Pobiera pliki ze zdalnych serwerów do wybranych lokalizacji lokalnych.

Przypadki użycia tego serwera MCP

- Zdalne zarządzanie serwerem

Umożliwia deweloperom lub agentom AI bezpieczne wykonywanie poleceń administracyjnych lub utrzymaniowych na zdalnych serwerach, takich jak restart usług, sprawdzanie logów czy aktualizacja oprogramowania. - Automatyzacja wdrożeń

Ułatwia automatyczne wdrożenia, pozwalając skryptom lub przepływom AI wysyłać kod, uruchamiać skrypty instalacyjne lub zarządzać aplikacjami przez SSH. - Synchronizacja plików

Obsługuje dwukierunkowy transfer plików, co umożliwia łatwe przesyłanie plików konfiguracyjnych lub pobieranie logów i wyników z serwerów zdalnych. - Audyt bezpieczeństwa

Umożliwia kontrolowane wykonywanie poleceń audytowych (przez whitelist/blacklist), co pozwala na bezpieczne kontrole bezpieczeństwa i walidację zgodności bez ryzyka uszkodzenia systemu. - Izolacja poświadczeń

Pozwala na bezpieczną pracę dzięki temu, że poświadczenia SSH nigdy nie są ujawniane modelowi AI, co redukuje ryzyko w środowiskach wrażliwych.

Jak skonfigurować

Windsurf

- Wymagania: Upewnij się, że masz zainstalowane Node.js i npx.

- Lokalizacja konfiguracji: Otwórz plik konfiguracyjny Windsurf.

- Dodaj serwer MCP: Wstaw poniższy fragment JSON do obiektu

mcpServers:{ "mcpServers": { "ssh-mpc-server": { "command": "npx", "args": [ "-y", "@fangjunjie/ssh-mcp-server", "--host 192.168.1.1", "--port 22", "--username root", "--password pwd123456" ] } } } - Zapisz i zrestartuj: Zapisz plik i uruchom ponownie Windsurf.

- Weryfikacja konfiguracji: Przetestuj wykonując proste polecenie SSH przez interfejs MCP.

Claude

- Wymagania: Node.js i npx muszą być dostępne.

- Lokalizacja konfiguracji: Otwórz konfigurację

mcpServersClaude’a. - Dodaj serwer MCP: Użyj poniższej konfiguracji:

{ "mcpServers": { "ssh-mpc-server": { "command": "npx", "args": [ "-y", "@fangjunjie/ssh-mcp-server", "--host 192.168.1.1", "--port 22", "--username root", "--privateKey ~/.ssh/id_rsa" ] } } } - Zapisz i zrestartuj: Zapisz zmiany i uruchom ponownie Claude’a.

- Weryfikacja konfiguracji: Spróbuj wykonać testowe polecenie przez integrację MCP w Claude.

Cursor

- Wymagania: Zainstaluj Node.js i npx.

- Edycja konfiguracji: Przejdź do katalogu konfiguracyjnego Cursor i edytuj odpowiedni plik.

- Dodaj serwer MCP: Wstaw:

{ "mcpServers": { "ssh-mpc-server": { "command": "npx", "args": [ "-y", "@fangjunjie/ssh-mcp-server", "--host 192.168.1.1", "--port 22", "--username root", "--privateKey ~/.ssh/id_rsa", "--passphrase pwd123456" ] } } } - Restart Cursor: Zapisz i uruchom ponownie Cursor.

- Weryfikacja: Użyj palety poleceń MCP, aby sprawdzić zdalne połączenie SSH.

Cline

- Wymagania: Upewnij się, że Node.js i npx są zainstalowane.

- Otwórz konfigurację: Edytuj sekcję

mcpServersw konfiguracji Cline. - Dodaj serwer MCP: Dodaj:

{ "mcpServers": { "ssh-mpc-server": { "command": "npx", "args": [ "-y", "@fangjunjie/ssh-mcp-server", "--host 192.168.1.1", "--port 22", "--username root", "--password pwd123456", "--whitelist ^ls( .*)?,^cat .*,^df.*" ] } } } - Zapisz i zrestartuj: Zapisz konfigurację i uruchom ponownie Cline.

- Test połączenia: Zweryfikuj poprzez uruchomienie dozwolonego polecenia.

Bezpieczne przechowywanie kluczy API

Aby uniknąć ujawniania poświadczeń w plikach konfiguracyjnych, używaj zmiennych środowiskowych:

{

"mcpServers": {

"ssh-mpc-server": {

"command": "npx",

"args": [

"-y",

"@fangjunjie/ssh-mcp-server",

"--host ${SSH_HOST}",

"--port ${SSH_PORT}",

"--username ${SSH_USER}",

"--password ${SSH_PASSWORD}"

],

"env": {

"SSH_HOST": "192.168.1.1",

"SSH_PORT": "22",

"SSH_USER": "root",

"SSH_PASSWORD": "pwd123456"

}

}

}

}

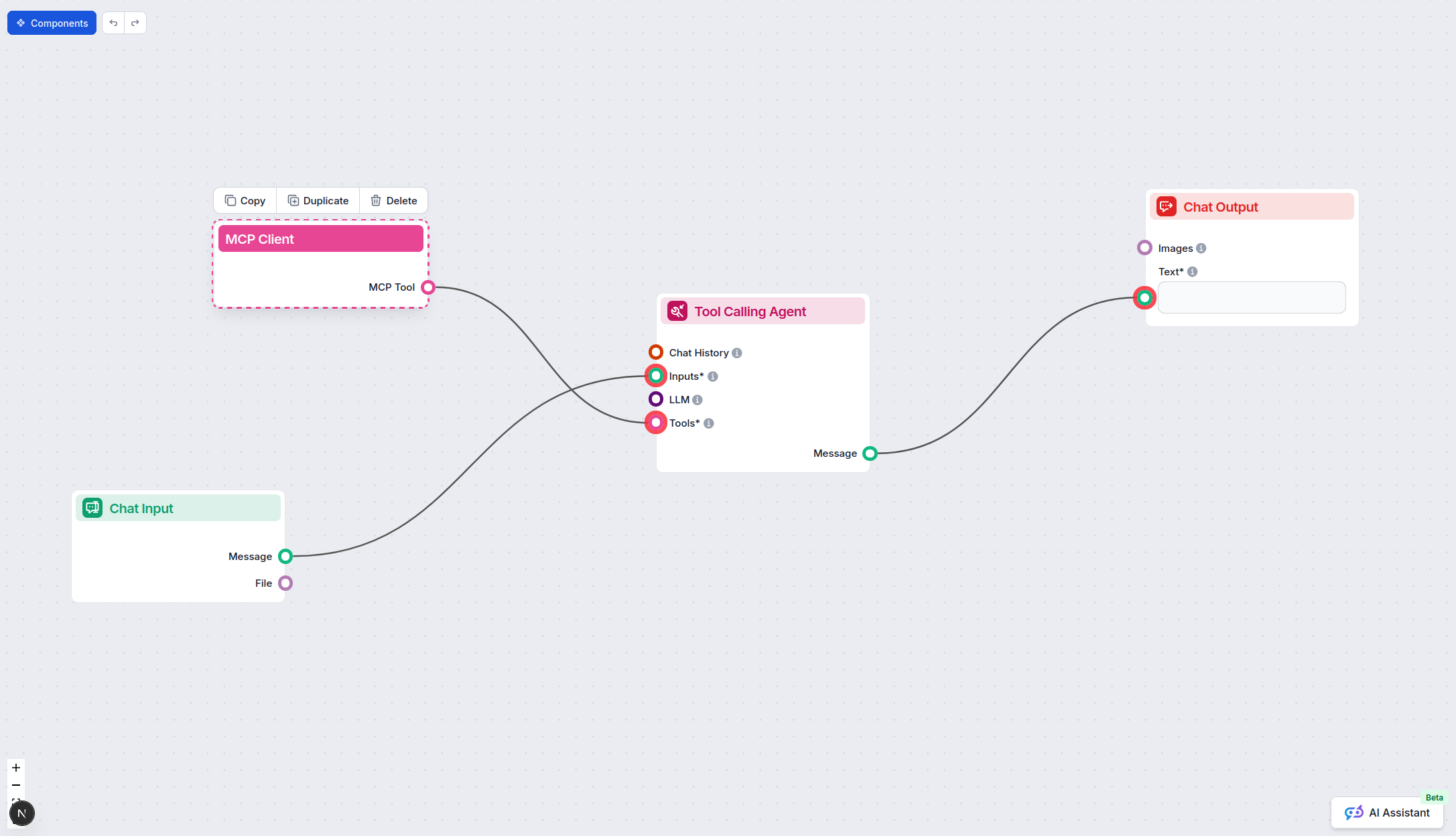

Jak użyć tego MCP w przepływach

Używanie MCP w FlowHunt

Aby zintegrować serwery MCP z przepływem pracy FlowHunt, zacznij od dodania komponentu MCP do przepływu i podłączenia go do agenta AI:

Kliknij na komponent MCP, aby otworzyć panel konfiguracji. W sekcji konfiguracji systemowego MCP wklej dane serwera MCP w takim formacie JSON:

{

"ssh-mpc-server": {

"transport": "streamable_http",

"url": "https://yourmcpserver.example/pathtothemcp/url"

}

}

Po konfiguracji agent AI uzyskuje możliwość korzystania z tego MCP jako narzędzia ze wszystkimi jego funkcjami i możliwościami. Pamiętaj, aby zamienić “ssh-mpc-server” na rzeczywistą nazwę swojego serwera MCP i zaktualizować URL.

Przegląd

| Sekcja | Dostępność | Szczegóły/Uwagi |

|---|---|---|

| Przegląd | ✅ | |

| Lista promptów | ⛔ | Brak udokumentowanych szablonów promptów |

| Lista zasobów | ⛔ | Brak udokumentowanych zasobów |

| Lista narzędzi | ✅ | execute-command, upload, download |

| Bezpieczne przechowywanie kluczy API | ✅ | Przykład z użyciem zmiennych środowiskowych |

| Wsparcie samplingowe (mniej istotne w ocenie) | ⛔ | Nieudokumentowane |

Nasza opinia

ssh-mcp-server dostarcza kluczową funkcjonalność SSH jako serwer MCP, skupiając się na bezpieczeństwie i wygodzie. Jego zestaw narzędzi jest praktyczny dla wielu scenariuszy deweloperskich i automatyzacyjnych, ale brakuje zaawansowanych funkcji jak zasoby, szablony promptów czy wsparcie samplingowe. Dokumentacja jest jasna w kwestii konfiguracji i użytkowania. Ogólnie to solidny, wyspecjalizowany komponent do bezpiecznego dostępu SSH przez MCP.

Ocena MCP

| Jest LICENCJA | ✅ (ISC) |

|---|---|

| Ma przynajmniej jedno narzędzie | ✅ |

| Liczba forków | 3 |

| Liczba gwiazdek | 12 |

OCENA: 5/10

ssh-mcp-server uzyskuje umiarkowaną ocenę, wyróżniając się bezpieczną integracją SSH i udostępnieniem głównych narzędzi, ale brakuje mu wsparcia dla zasobów i promptów oraz nie dokumentuje funkcji samplingowych ani źródeł. Otwarta licencja i przejrzysta konfiguracja to zalety, lecz pozostaje on wyspecjalizowanym, nie kompleksowym, rozwiązaniem MCP.

Najczęściej zadawane pytania

- Czym jest ssh-mcp-server?

ssh-mcp-server to serwer MCP umożliwiający bezpieczne wykonywanie poleceń SSH i transfer plików na zdalnych serwerach przez zunifikowany interfejs. Łączy asystentów AI i narzędzia deweloperskie ze zdalnym zarządzaniem serwerem bez ujawniania poświadczeń SSH.

- Jakie narzędzia oferuje ssh-mcp-server?

Zapewnia trzy główne narzędzia: execute-command (wykonywanie zdalnych poleceń SSH), upload (transfer plików na zdalne serwery) oraz download (pobieranie plików ze zdalnych serwerów).

- Jak ssh-mcp-server chroni poświadczenia?

Wykorzystuje bezpieczną autoryzację (hasło lub klucz prywatny) i izoluje poświadczenia od agenta AI poprzez obsługę połączeń SSH wewnątrz serwera MCP. Dla dodatkowego bezpieczeństwa można używać zmiennych środowiskowych.

- Czy mogę ograniczyć polecenia, które moje AI może wykonać?

Tak, ssh-mcp-server obsługuje mechanizmy whitelist i blacklist, dzięki czemu możesz precyzyjnie kontrolować, które polecenia SSH są dozwolone lub blokowane.

- Jakie są główne przypadki użycia ssh-mcp-server?

Typowe zastosowania to zdalne zarządzanie serwerami, automatyzacja wdrożeń, synchronizacja plików, audyty bezpieczeństwa oraz sytuacje wymagające izolacji poświadczeń.

- Czy ssh-mcp-server jest open source?

Tak, jest dostępny na licencji ISC i dostępny dla społeczności.

Zintegruj bezpieczny SSH w swoim przepływie pracy FlowHunt

Wzmocnij swoje przepływy AI i automatyzacji dzięki bezpiecznemu, odizolowanemu dostępowi SSH. Użyj ssh-mcp-server do wdrożeń, zarządzania i operacji na plikach — bezpośrednio z FlowHunt.