Token Revoke MCP Server

Token Revoke MCP Server zapewnia bezpieczne, zautomatyzowane zarządzanie uprawnieniami ERC-20 dla portfeli na Ethereum, Polygon, BSC i innych—umożliwiając workflow AI audytowanie, raportowanie i cofanie zatwierdzeń tokenów blockchain w czasie rzeczywistym.

Do czego służy “Token Revoke” MCP Server?

Token Revoke MCP Server to serwer Model Context Protocol (MCP) zaprojektowany, by zwiększać bezpieczeństwo użytkownika i kontrolę nad aktywami na łańcuchach EVM. Łączy asystentów AI i narzędzia deweloperskie z infrastrukturą blockchain, umożliwiając im zapytania, monitorowanie i zarządzanie uprawnieniami ERC-20 (allowances) na ponad 50 blockchainach, w tym Ethereum, Polygon i BSC. Serwer pozwala na automatyczne pobieranie wszystkich zatwierdzeń tokenów dla danego portfela, wyświetlanie sald tokenów i wartości USD narażonych na ryzyko oraz cofanie uprawnień do tokenów bezpośrednio z workflow lub interfejsów konwersacyjnych. Ta funkcjonalność upraszcza zadania, takie jak zarządzanie bezpieczeństwem portfela, czyszczenie zbędnych uprawnień i zapewnia, że agenci AI lub skrypty mogą bezpiecznie i efektywnie wchodzić w interakcje z aktywami blockchain.

Lista promptów

- W plikach repozytorium nie zdefiniowano jawnych szablonów promptów. W README pokazano jedynie przykłady użycia w języku naturalnym.

Lista zasobów

- W plikach repozytorium nie udokumentowano ani nie udostępniono jawnych zasobów MCP.

Lista narzędzi

- Pobierz zatwierdzenia tokenów: Pobiera wszystkie uprawnienia ERC-20 dla wskazanego portfela i łańcucha, wraz ze szczegółami tokenów, saldami i powiązanym ryzykiem.

- Cofnij uprawnienia: Wysyła transakcje blockchain do cofnięcia uprawnień ERC-20 dla wybranych kontrahentów.

- Sprawdź status transakcji: Sprawdza status (sukces/porażka) przesłanej transakcji na podstawie jej hash.

Przypadki użycia tego serwera MCP

- Audyt bezpieczeństwa portfeli: Programiści oraz użytkownicy mogą automatycznie audytować portfele pod kątem ryzykownych uprawnień do tokenów, identyfikując pozwolenia zagrażające aktywom na wielu blockchainach.

- Cofanie nieużywanych uprawnień: Umożliwia agentom AI lub skryptom identyfikację i cofanie zbędnych lub zapomnianych uprawnień do tokenów, zmniejszając ryzyko nieautoryzowanych transferów.

- Automatyczne raportowanie ryzyka: Cyfrowo pobiera i raportuje wartość USD narażoną na ryzyko z powodu aktywnych uprawnień, pomagając użytkownikom monitorować aktywa i podejmować decyzje.

- Integracja z aplikacjami blockchain: Bezpośrednia integracja z portfelami, dApps lub dashboardami bezpieczeństwa do zarządzania uprawnieniami w czasie rzeczywistym przez workflow konwersacyjne lub automatyczne.

- Wsparcie dla testnetu i mainnetu: Obsługuje programistów pracujących zarówno w środowiskach produkcyjnych, jak i testowych poprzez udostępnienie narzędzi dla wszystkich głównych łańcuchów EVM.

Jak to skonfigurować

Windsurf

- Wymagania: Upewnij się, że masz Node.js 18+.

- Klonowanie i instalacja:

git clone https://github.com/kukapay/token-revoke-mcp.git cd token-revoke-mcp npm install - Edycja konfiguracji: Znajdź plik konfiguracyjny Windsurf i dodaj:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "twój klucz api moralis", "PRIVATE_KEY": "twój prywatny klucz portfela" } } } } - Zapisz i uruchom ponownie: Zapisz zmiany i uruchom Windsurf ponownie.

- Weryfikacja: Upewnij się, że serwer uruchamia się i odpowiada na zapytania MCP.

Claude

- Wymagania: Node.js 18+ oraz dostęp do plików konfiguracyjnych.

- Klonowanie i instalacja: Postępuj zgodnie z powyższymi krokami.

- Konfiguracja: Dodaj do sekcji mcpServers Claude’a:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "twój klucz api moralis", "PRIVATE_KEY": "twój prywatny klucz portfela" } } } } - Restart i walidacja: Uruchom ponownie Claude i przetestuj łączność.

Cursor

- Wymagania: Node.js 18+, klucz API Moralis i klucz prywatny Ethereum.

- Instalacja: Klonuj i zainstaluj jak powyżej.

- Konfiguracja: Zaktualizuj konfigurację MCP Cursor:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "twój klucz api moralis", "PRIVATE_KEY": "twój prywatny klucz portfela" } } } } - Zapisz i uruchom ponownie: Zapisz konfigurację i uruchom ponownie Cursor.

Cline

- Wymagania: Node.js 18+.

- Klonowanie/instalacja: Jak powyżej.

- Edycja konfiguracji: Dodaj do sekcji MCP Cline:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "twój klucz api moralis", "PRIVATE_KEY": "twój prywatny klucz portfela" } } } } - Zapisz i uruchom ponownie: Zapisz i uruchom ponownie Cline.

Zabezpieczanie kluczy API

Do przechowywania sekretów używaj zmiennych środowiskowych:

{

"env": {

"MORALIS_API_KEY": "twój klucz api moralis",

"PRIVATE_KEY": "twój prywatny klucz portfela"

}

}

Nigdy nie umieszczaj prywatnych kluczy ani kluczy API w plikach źródłowych lub publicznych repozytoriach!

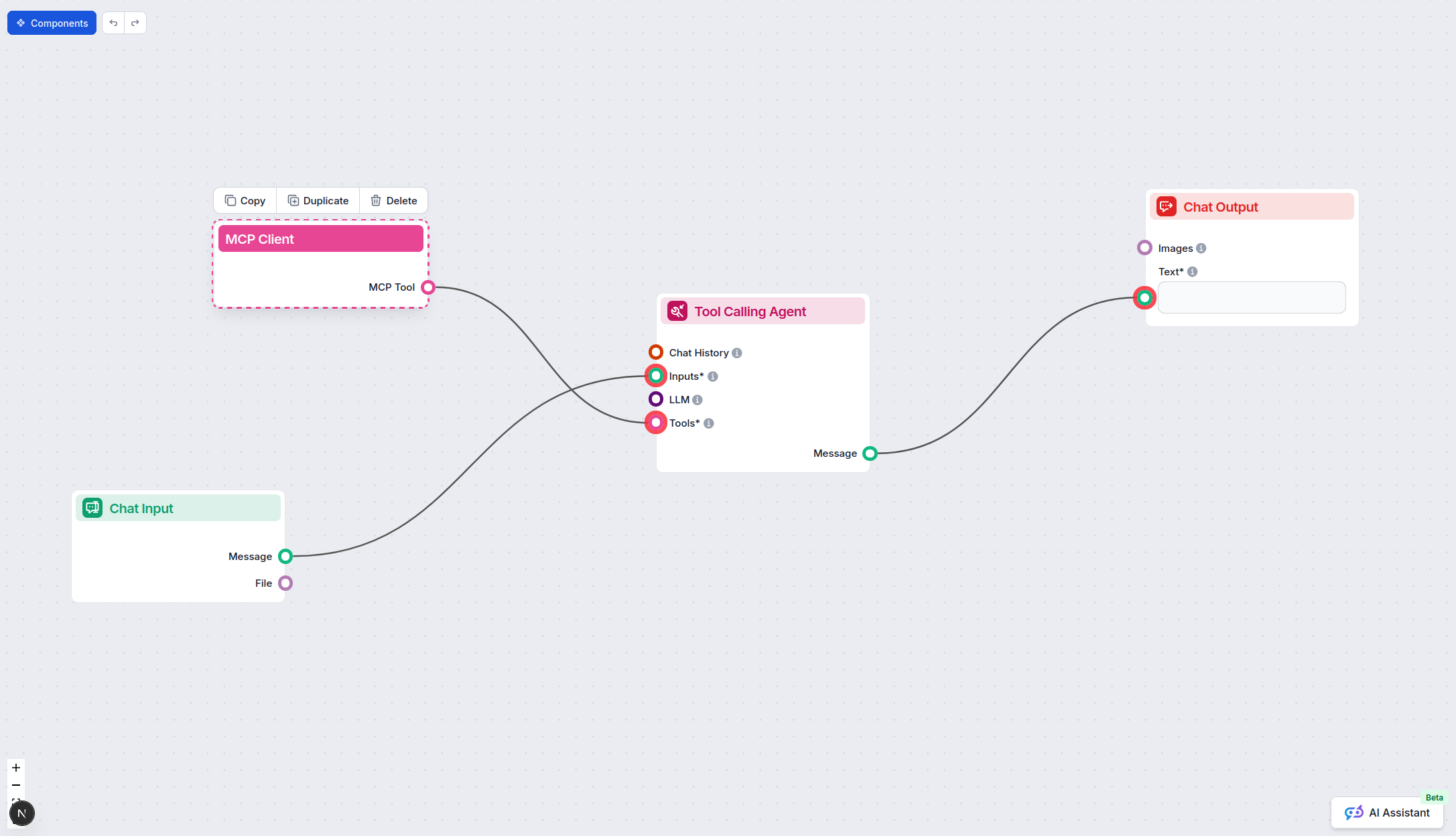

Jak używać tego MCP we flows

Użycie MCP w FlowHunt

Aby zintegrować serwery MCP w swoim workflow FlowHunt, zacznij od dodania komponentu MCP do flow i podłączenia go do swojego agenta AI:

Kliknij komponent MCP, aby otworzyć panel konfiguracji. W sekcji konfiguracyjnej MCP systemu wklej dane serwera MCP w tym formacie JSON:

{

"token-revoke-mcp": {

"transport": "streamable_http",

"url": "https://twojmcpserver.example/sciezka/do/mcp/url"

}

}

Po skonfigurowaniu agent AI może używać tego MCP jako narzędzia ze wszystkimi jego funkcjami i możliwościami. Pamiętaj, by zamienić “token-revoke-mcp” na faktyczną nazwę swojego serwera MCP i podać własny adres URL serwera MCP.

Przegląd

| Sekcja | Dostępność | Szczegóły/Uwagi |

|---|---|---|

| Przegląd | ✅ | Opis z README i repozytorium |

| Lista promptów | ⛔ | Brak jawnie zdefiniowanych szablonów promptów |

| Lista zasobów | ⛔ | Brak jawnie zdefiniowanych zasobów MCP |

| Lista narzędzi | ✅ | pobieranie uprawnień, cofanie, sprawdzanie statusu transakcji |

| Zabezpieczanie kluczy API | ✅ | Używa zmiennych środowiskowych, opisane w instrukcji |

| Wsparcie sampling-u (mniej istotne) | ⛔ | Brak wzmianki |

Nasza opinia

Ten serwer MCP jest solidnym rozwiązaniem dla zastosowań związanych z blockchainem i bezpieczeństwem portfela, oferując jasne instrukcje wdrożeniowe i praktyczne narzędzia. Brakuje jednak jawnych szablonów promptów, definicji zasobów oraz dokumentacji zaawansowanych funkcji MCP jak roots czy sampling. To użyteczna podstawa dla deweloperów wymagających zarządzania uprawnieniami ERC-20, ale można go rozwinąć o pełniejszą integrację z ekosystemem MCP.

Ocena MCP

| Czy ma LICENCJĘ | ✅ (MIT) |

|---|---|

| Ma choć jedno narzędzie | ✅ |

| Liczba forków | 3 |

| Liczba gwiazdek | 1 |

Ogólna ocena MCP: 6/10 (Solidna, podstawowa użyteczność w swojej dziedzinie, lecz brak pewnych elementów i dokumentacji ekosystemu MCP.)

Najczęściej zadawane pytania

- Czym jest Token Revoke MCP Server?

Token Revoke MCP Server to serwer Model Context Protocol, który pozwala monitorować, audytować i cofać uprawnienia ERC-20 na ponad 50 łańcuchach EVM. Automatyzuje bezpieczeństwo portfela, raportowanie ryzyka i zarządzanie zatwierdzeniami tokenów, zarówno dla użytkowników, jak i workflow opartych o AI.

- Jakie narzędzia oferuje ten serwer MCP?

Oferuje narzędzia do pobierania wszystkich zatwierdzeń tokenów dla portfela, sprawdzania sald i ryzyka, cofania uprawnień poprzez transakcje on-chain oraz monitorowania statusu transakcji cofania na łańcuchach takich jak Ethereum, Polygon, BSC i innych.

- W jaki sposób poprawia bezpieczeństwo portfela?

Umożliwiając automatyczne audyty zatwierdzeń tokenów, identyfikację ryzykownych lub zbędnych uprawnień oraz oferując jedno-klikowe lub automatyczne cofanie, zmniejsza powierzchnię ataku dla portfeli i pomaga zapobiegać nieautoryzowanym transferom tokenów.

- Jak skonfigurować sekrety, takie jak klucze API?

Należy używać zmiennych środowiskowych do MORALIS_API_KEY oraz prywatnego klucza portfela (PRIVATE_KEY). Nigdy nie zapisuj sekretów w plikach źródłowych ani publicznych repozytoriach—zawsze używaj bezpiecznego zarządzania env.

- Czy można używać tego zarówno na testnecie, jak i mainnecie?

Tak, Token Revoke MCP Server obsługuje zarówno środowiska testowe, jak i produkcyjne dla wszystkich głównych łańcuchów EVM, dzięki czemu nadaje się do developmentu, QA i zabezpieczania blockchainów na żywo.

Zabezpiecz swoje aktywa blockchain z Token Revoke MCP

Zintegruj Token Revoke MCP Server ze swoimi workflow FlowHunt, aby zautomatyzować audyty uprawnień tokenów, zmniejszyć ryzyko portfela i umożliwić bezpośrednie zarządzanie blockchainem przez swoich agentów AI.