Token Revoke MCP Server

O Token Revoke MCP Server oferece gestão segura e automatizada de permissões ERC-20 para carteiras na Ethereum, Polygon, BSC e mais—permitindo que fluxos de trabalho com IA auditem, relatem e revoguem aprovações de tokens blockchain em tempo real.

O que faz o servidor “Token Revoke” MCP?

O Token Revoke MCP Server é um servidor Model Context Protocol (MCP) projetado para aprimorar a segurança do usuário e o controle de ativos em blockchains compatíveis com EVM. Ele faz a ponte entre assistentes de IA e ferramentas de desenvolvedor com a infraestrutura blockchain, permitindo que consultem, monitorem e gerenciem permissões de tokens ERC-20 em mais de 50 blockchains, incluindo Ethereum, Polygon e BSC. O servidor possibilita a obtenção automatizada de todas as aprovações de tokens de uma determinada carteira, exibe saldos de tokens e valores em USD em risco, e permite a revogação de permissões diretamente de fluxos de trabalho ou interfaces conversacionais. Essa funcionalidade simplifica tarefas como gerenciar a segurança da carteira, eliminar permissões desnecessárias e garantir que agentes ou scripts alimentados por IA possam interagir diretamente com ativos blockchain de forma segura e eficiente.

Lista de Prompts

- Nenhum template de prompt explícito está definido nos arquivos do repositório. Apenas exemplos de uso em linguagem natural estão mostrados no README.

Lista de Recursos

- Nenhum recurso MCP explícito está documentado ou exposto nos arquivos do repositório.

Lista de Ferramentas

- Buscar Permissões de Token: Recupera todas as permissões ERC-20 de uma carteira e rede especificada, incluindo detalhes do token, saldos e riscos associados.

- Revogar Permissões: Submete transações para revogar permissões ERC-20 para determinados spenders.

- Verificar Status da Transação: Verifica o status (sucesso/falha) de uma transação submetida utilizando o hash da transação.

Casos de Uso deste MCP Server

- Auditorias de Segurança de Carteiras: Desenvolvedores e usuários podem auditar automaticamente carteiras para permissões de tokens arriscadas, identificando permissões que colocam ativos em risco em múltiplos blockchains.

- Revogar Permissões Não Utilizadas: Permite que agentes de IA ou scripts identifiquem e revoguem permissões de tokens desnecessárias ou esquecidas, reduzindo o risco de transferências não autorizadas.

- Relatórios de Risco Automatizados: Busca e reporta periodicamente o valor em USD em risco devido a permissões ativas, ajudando usuários no monitoramento de ativos e tomada de decisão.

- Integração com Aplicações Blockchain: Integra-se diretamente a carteiras, dApps ou painéis de segurança para gestão em tempo real de permissões via fluxos conversacionais ou automáticos.

- Suporte a Testnet e Mainnet: Oferece suporte a desenvolvedores que trabalham em ambientes de produção e teste, expondo ferramentas para todas as principais cadeias EVM.

Como configurar

Windsurf

- Pré-requisito: Certifique-se de que o Node.js 18+ está instalado.

- Clonar e Instalar:

git clone https://github.com/kukapay/token-revoke-mcp.git cd token-revoke-mcp npm install - Editar Configuração: Localize o arquivo de configuração do Windsurf e adicione o seguinte:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "sua chave moralis api", "PRIVATE_KEY": "sua chave privada da carteira" } } } } - Salvar e Reiniciar: Salve as alterações e reinicie o Windsurf.

- Verificar: Certifique-se de que o servidor inicializou e responde a consultas MCP.

Claude

- Pré-requisito: Node.js 18+ e acesso aos arquivos de configuração.

- Clonar e Instalar: Siga os mesmos passos acima.

- Configuração: Adicione à seção de MCP servers do Claude:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "sua chave moralis api", "PRIVATE_KEY": "sua chave privada da carteira" } } } } - Reinicie e Valide: Reinicie o Claude e teste a conectividade.

Cursor

- Pré-requisito: Node.js 18+, chave Moralis API e chave privada Ethereum.

- Instalar: Clone e instale como acima.

- Configurar: Atualize a configuração MCP do Cursor:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "sua chave moralis api", "PRIVATE_KEY": "sua chave privada da carteira" } } } } - Salvar e Reiniciar: Salve a configuração e reinicie o Cursor.

Cline

- Pré-requisito: Node.js 18+.

- Clonar/Instalar: Como acima.

- Editar Configuração: Adicione à seção MCP do Cline:

{ "mcpServers": { "token-revoke-mcp": { "command": "node", "args": ["path/to/token-revoke-mcp/index.js"], "env": { "MORALIS_API_KEY": "sua chave moralis api", "PRIVATE_KEY": "sua chave privada da carteira" } } } } - Salvar e Reiniciar: Salve e reinicie o Cline.

Protegendo as chaves de API

Variáveis de ambiente são usadas para segredos:

{

"env": {

"MORALIS_API_KEY": "sua chave moralis api",

"PRIVATE_KEY": "sua chave privada da carteira"

}

}

Nunca coloque chaves privadas ou de API em arquivos de código fonte ou repositórios públicos.

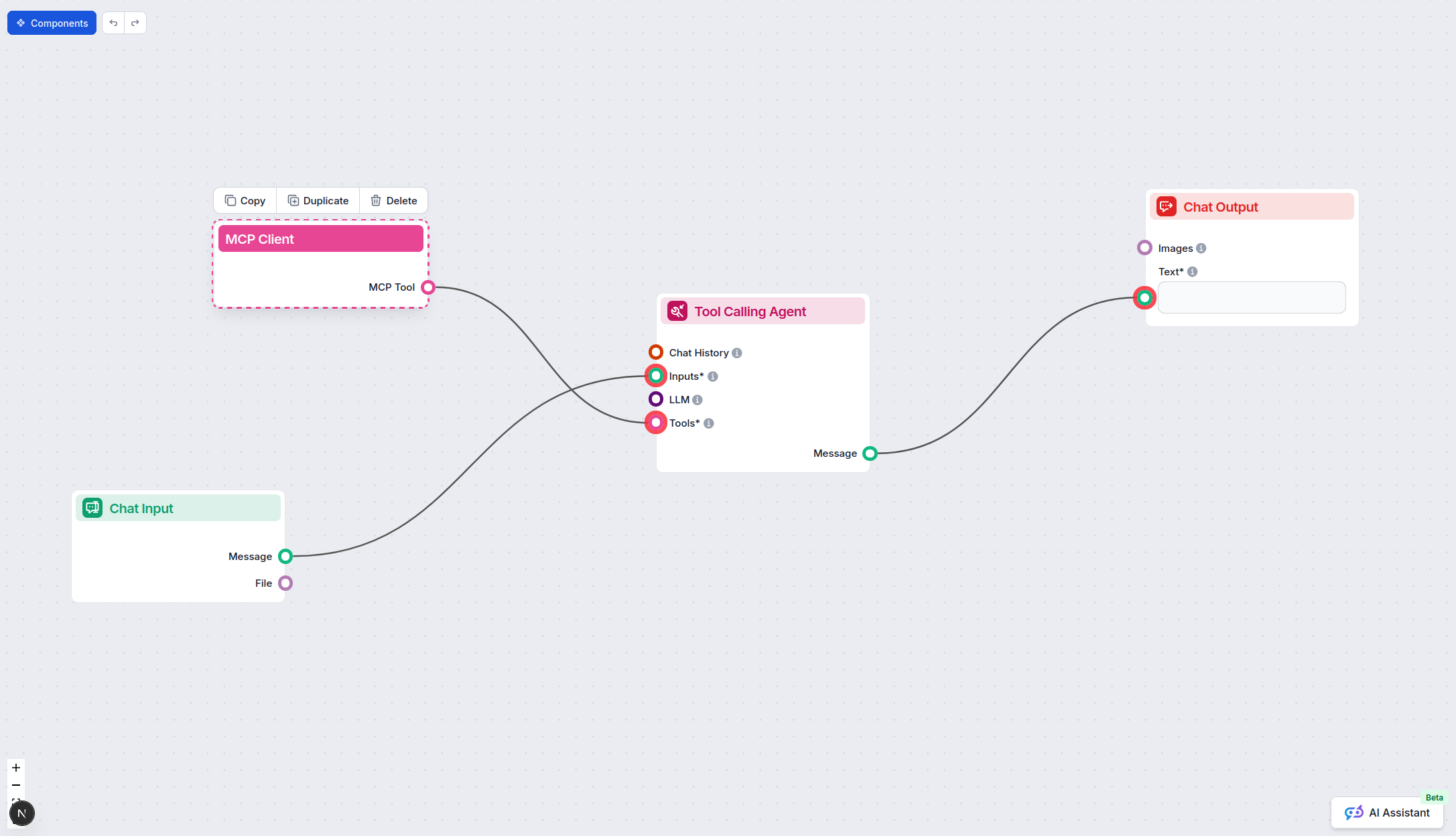

Como usar este MCP em fluxos

Usando MCP no FlowHunt

Para integrar servidores MCP ao seu fluxo do FlowHunt, comece adicionando o componente MCP ao seu fluxo e conectando-o ao seu agente de IA:

Clique no componente MCP para abrir o painel de configuração. Na seção de configuração MCP do sistema, insira os dados do seu servidor MCP usando este formato JSON:

{

"token-revoke-mcp": {

"transport": "streamable_http",

"url": "https://seudominioexemplo.com/pathtothemcp/url"

}

}

Após configurar, o agente de IA estará apto a utilizar este MCP como ferramenta, com acesso a todas as suas funções e capacidades. Lembre-se de trocar “token-revoke-mcp” pelo nome real do seu servidor MCP e substituir a URL pela do seu MCP.

Visão Geral

| Seção | Disponibilidade | Detalhes/Notas |

|---|---|---|

| Visão Geral | ✅ | Descrição do README e repositório |

| Lista de Prompts | ⛔ | Nenhum template de prompt explícito definido |

| Lista de Recursos | ⛔ | Nenhum recurso MCP explícito definido |

| Lista de Ferramentas | ✅ | buscar permissões, revogar permissões, verificar status de transação |

| Proteção de Chaves de API | ✅ | Usa variáveis de ambiente, documentado na configuração |

| Suporte a Sampling (menos relevante na avaliação) | ⛔ | Não mencionado |

Nossa opinião

Este MCP server é robusto para casos de uso de segurança de blockchain e carteiras, fornecendo instruções claras de configuração e ferramentas práticas. Entretanto, faltam templates explícitos de prompts, definições de recursos e documentação sobre funcionalidades MCP avançadas como roots e sampling. Portanto, é uma utilidade sólida e focada para desenvolvedores que precisam de gestão de permissões ERC-20, mas pode ser aprimorada com integração MCP mais abrangente.

Pontuação MCP

| Possui LICENSE | ✅ (MIT) |

|---|---|

| Possui ao menos uma ferramenta | ✅ |

| Número de Forks | 3 |

| Número de Stars | 1 |

Avaliação geral da tabela MCP: 6/10 (Utilidade fundamental sólida para seu domínio, mas carece de riqueza de ecossistema MCP e documentação.)

Perguntas frequentes

- O que é o Token Revoke MCP Server?

O Token Revoke MCP Server é um servidor Model Context Protocol que permite monitorar, auditar e revogar permissões de tokens ERC-20 em mais de 50 blockchains compatíveis com EVM. Ele automatiza a segurança de carteiras, relatórios de risco e gestão de aprovações de tokens tanto para usuários quanto para fluxos de trabalho alimentados por IA.

- Quais ferramentas este MCP server oferece?

Ele oferece ferramentas para buscar todas as aprovações de tokens de uma carteira, verificar saldos e riscos, revogar permissões via transações on-chain e monitorar o status das transações de revogação em cadeias como Ethereum, Polygon, BSC e outras.

- Como isso melhora a segurança da carteira?

Ao permitir auditorias automatizadas das aprovações de tokens, destacar permissões arriscadas ou desnecessárias e oferecer revogação com um clique ou automatizada, reduz a superfície de ataque das carteiras e ajuda a prevenir transferências não autorizadas de tokens.

- Como configurar segredos como chaves de API?

Você deve usar variáveis de ambiente para o MORALIS_API_KEY e a PRIVATE_KEY da sua carteira. Nunca coloque segredos diretamente em arquivos de código ou repositórios públicos; sempre utilize gestão segura de variáveis de ambiente.

- Pode ser usado tanto em ambientes testnet quanto mainnet?

Sim, o Token Revoke MCP Server suporta ambientes de teste e produção para todas as principais cadeias compatíveis com EVM, tornando-o ideal para desenvolvimento, QA e casos de uso de segurança blockchain em produção.

Proteja seus ativos blockchain com o Token Revoke MCP

Integre o Token Revoke MCP Server aos seus fluxos do FlowHunt para automatizar auditorias de permissões de tokens, reduzir riscos na carteira e permitir a gestão direta de blockchain para seus agentes de IA.